El Sistema de Focalización Automatizado (ATS, por sus siglas en inglés)

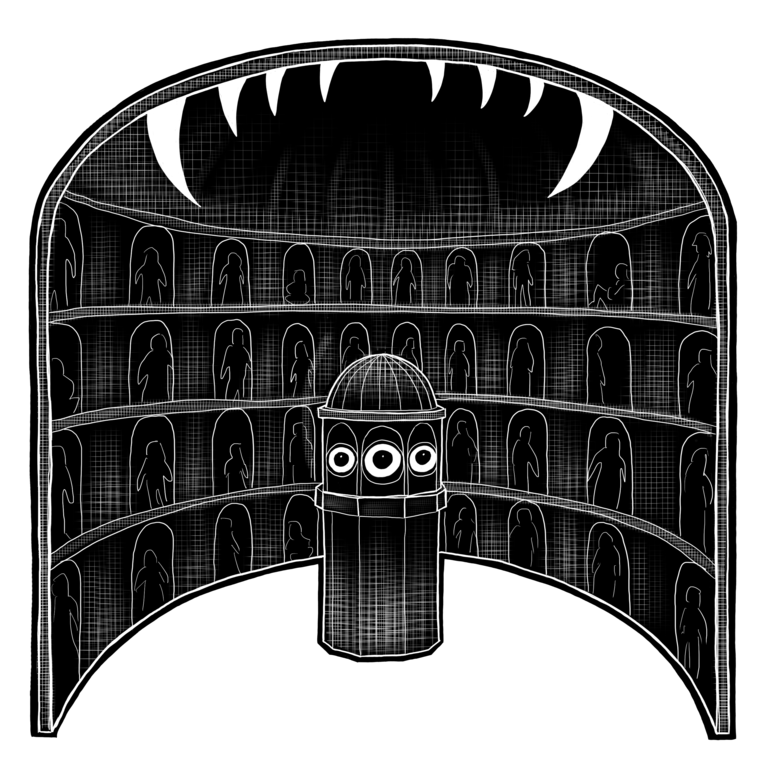

El Sistema de Focalización Automatizado (ATS, por sus siglas en inglés), es el sistema computarizado principal del CBP que define y predice “riesgos” y, es una de las bases de datos conectivas más importantes para los procesos actuales de criminalización de los datos de los migrantes. El CBP usa el ATS para rastrear y señalar como “riesgoso” a ciertos viajeros con visas de inmigrantes y no inmigrantes de los EE. UU. y, a las importaciones de bienes comerciales.Nota al pie 1 El ATS depende de inteligencia artificial y algoritmos de la caja negra basados en criterios y reglas desarrollados por el CBP. Estos datos se comparan con los “puestos de vigilantes” y extracción de datos de información personal de varias bases de datos enlazadas con el objetivo de identificar “patrones de actividad sospechosa” y predecir potenciales terroristas, delincuentes transnacionales, personas que pueden ser inadmisibles en los Estados Unidos según la ley de inmigración de los EE. UU. y “personas que representan un mayor riesgo de violar la ley de los EE. UU.”antes de que lleguen a los Estados Unidos.Nota al pie 2 Nota al pie 3

Las solicitudes de “beneficios” presentadas ante el USCIS como visas de inmigrante y no inmigrante o estatus de refugiado, se comparan con el ATS.Nota al pie 4 Los detalles de sus evaluaciones se incluyen en la base de datos para futuras verificaciones. A través de la “verificación continua”, las personas conectadas a una solicitud de beneficios de inmigración del USCIS estarán sujetas a controles de seguridad una vez que el USCIS y el CBP las reciban. El ATS detendrá la verificación recurrente sólo cuando reciba un mensaje del USCIS basado en el cierre administrativo del calendario de un juez de inmigración o del expediente de la Junta de Apelaciones de Inmigración, certificado de emisión de ciudadanía, denegación, falta de pago o actividades de adjudicación retiradas.

El USCIS utiliza la información proporcionada por el ATS y otras bases de datos del CBP para identificar a individuos “que podrían tener una conexión al fraude de identidad o de beneficios, seguridad nacional o a preocupaciones de seguridad pública y, actividad criminal”. Además de la información para enviar los formularios, el USCIS le envía al CBP información biográfica, identificadores biométricos e información del encuentro proveniente del sistema IDENT. El ATS tiene la capacidad de recopilar estos elementos de datos a través de una interfaz existente del IDENT.

El sistema ATS decide quién será agregado a una categoría de personas que estarán sujetas a chequeos de seguridad aumentados. Para poder “entrenar” su evaluación de riesgo, el ATS usa datos obtenidos de otros sistemas de información gubernamental, incluyendo: facturas presentadas de manera electrónica, entradas y resúmenes de entrada para las importaciones de carga; manifiestos para la llegada y salida de pasajeros y miembros del equipo; datos de reservación de la aerolínea; registros de entrada de personas no inmigrantes; registros de incidentes del CBP; índices de sospechosos e infractores; registros del Departamento de Vehículos Motorizados del estado y registros de incautaciones. El ATS genera una alerta de todas las personas quienes categóricamente cumplen con las reglas de identificación de objetivos del CBP y, estos individuos son entonces revisados por funcionario del CBP.

La verificación continua ocurre en tiempo real, ya que el ATS alerta al CBP, por ejemplo, si la identificación de un viajero en un aeropuerto extranjero resulta en coincidencias biográficas o biométricas con cualquier registro en las bases de datos criminalizadoras; incluyendo aquellas que rastrean las violaciones de inmigración, la Base de Datos de Detección de Terroristas (TSDB, por sus siglas en inglés) y, si figuran como persona de interés o tienen órdenes judiciales pendientes.Nota al pie 5 El CBP puede entonces emitir una recomendación de “no abordaje” para prevenir que una persona viaje a los Estados Unidos o recomendar que el DOS revoque una visa.

Al igual que otras herramientas de criminalización de datos, el ATS se basa en gran medida en los datos del NCIC, pero también vigila a las personas que nunca han tenido un encuentro con la policía.Nota al pie 6 Un orador en una audiencia de Autorizaciones Presupuestarias de Aduanas de 2004Nota al pie 7 atestiguó que los datos del ATS escarban la información de las aerolíneas sobre los pasajeros para buscar “anomalías y señales de alerta”. Debido a que las “alertas” se determinan con base en las reglas para el ATS creadas por el CBP; estas reglas permiten que el CBP amplíe la lista de lo que se considera actividad sospechosa para abarcar cualquier cantidad de comportamientos legales.Nota al pie 8 Las personas que el ATS considera de "alto riesgo" son enviadas a una revisión secundaria en los puntos de control fronterizos y aeroportuarios de los EE. UU. Esos encuentros conducen a la generación de aún más registros de criminalización de datos, en forma de evaluaciones de riesgo retenidas por el ATS, que se introducen en el algoritmo de identificación de objetivos que podría alertar a un agente del TSA o del CBP la próxima vez que se escanee el pasaporte de la persona.

La evolución de las reglas de identificación de objetivos del ATS revela la trayectoria la retórica del terrorismo y de la vigilancia. La vigilancia masiva que comenzó como algo excepcional (el período posterior a los eventos del 11 de septiembre) y provisional (programas piloto en 15 aeropuertos) ahora es rutinaria y, la causa probable para la intervención policial (la cual puede terminar en arresto y deportación) incluye no sólo sospecha subjetiva sino también matemáticas de predicción que son completamente abstractas. En la actualidad, el ATS es utilizado por el CBP para predecir quién podría violar las leyes de inmigración de los EE. UU. (no sólo antiterrorismo): Los datos del ATS se utilizan para generar su “Lista activa de estancias prolongadas”, que es una “lista de personas con indicadores de riesgo de estancia prolongada” derivada de la información obtenida a través de los registros de viaje.Nota al pie 9

El ATS ha construido su set de datos durante varias décadas, mucho antes de los eventos del 11 de septiembre. El ATS de pasajeros (ATS-Passenger, ATS-P, por sus siglas en inglés), un subsistema heredado del ATS, ha sido utilizado para evaluar pasajeros internacionales en aviones, trenes y barcos desde la década de 1990; aunque la recopilación de datos para el ATS en sentido general fue expandida y automatizada desde el año 2002.Nota al pie 10 El ATS-P ahora está siendo actualizado a UPAX, un sistema que integra las bases de datos de manera más continua al mostrar registros de múltiples sistemas e incorporando información de bases de datos de terceros y de la Internet.Nota al pie 11 El ATS crea una "galería" a partir de fotografías archivadas de la base de datos ATS-UPAX del CBP que se basan en entradas y salidas anteriores, pasaportes y visas estadounidenses, detenciones del DHS, acciones de cumplimiento u otros registros relacionados con la inmigración. Esta galería es utilizada por la tecnología de coincidencia de reconocimiento facial del CBP, el Servicio de Verificación de Viajeros (TVS, por sus siglas en inglés), para hacer coincidir las imágenes en vivo de los viajeros mientras caminan por la rampa de acceso a la aeronave (con frecuencia tomadas de manera secreta) y las fotos son archivadas para poder “confirmar la identidad”.

El ATS hace uso de las búsquedas sin órdenes judiciales de los dispositivos electrónicos, tales como teléfonos celulares y computadoras portátiles, las cuales se permiten en las fronteras de los EE. UU. y parte del proceso que acumula material y entrena a los algoritmos para la criminalización de los datos.Nota al pie 12 Una evaluación de impacto en la privacidad del ATS de mayo de 2020 explica: “Las búsquedas pueden ser vitales para las evaluaciones de riesgo que de otra manera podrían basarse en información limitada o sin información por adelantado sobre un viajero o artículo determinado. La información digital extraída de los dispositivos electrónicos y guardada en el ATS puede relacionarse tanto con el propietario del dispositivo como con sus contactos”.Nota al pie 11 El DHS puede hacer uso de datos digitales extraídos o copiados de dispositivos electrónicos de múltiples maneras. El módulo ATS-TF (Marco teórico de identificación de objetivos) les permite a los usuarios realizar investigaciones y análisis integrando datos de múltiples fuentes, incluyendo de dispositivos electrónicos, y mostrar posibles relaciones entre entidades y elementos de datos.

El CPB combina las predicciones de “indicadores de riesgo” de estancias prolongadas de visas calculadas con base en el Sistema de Llegadas y Salidas (ADIS) y la base de datos del Sistema de Información para Estudiantes y Visitantes de Intercambio (SEVIS), la cual rastrea a las personas no ciudadanas quienes ingresan a los Estados Unidos como visitantes estudiantes y de intercambio y, le reenvía esa lista al ATS. Los agentes de ICE y otros miembros de los organismos de cumplimiento de la ley también pueden agregar a las personas directamente al sistema del ATS.Nota al pie 13

Cada persona que sale o ingresa a través de una frontera de los EE. UU. está sujeta a la evaluación de riesgo del ATS y, aunque las diferentes base de datos enlazadas aseguran que borran los datos en momentos diferentes, la mayor parte de los datos del ATS se mantienen durante por lo menos 15 años, algunos durante mucho más tiempo.

Las prácticas de vigilancia masiva en los viajes han normalizado la criminalización de los datos en su totalidad, haciendo de manera efectiva la criminalización de facto la norma, en vez de que sea una excepción que requiere una cantidad de justificación de parte del acusador. Según explicó un informe sobre procesamiento de datos del DHS de 2020: “Cuando se están evaluando los riesgos, el ATS está diseñado para aplicar la misma metodología a todas las personas para evitar cualquier posibilidad de trato desigual de personas o grupos”. Nota al pie 14 Literalmente, lo que eso significa es que todos comienzan su viaje evaluados como sospechosos.

El ATS puede acceder, consultar o ingerir los datos en tiempo real de los siguientes sistemas (además de otros):

- El DHS recopila algunos datos directamente de transportistas comerciales o del sistema de reservación computarizada al cual las líneas aéreas contratan para realizar sus reservaciones. Esto incluye:

- Registros de Nombres de Pasajeros (PNR, por sus siglas en inglés) para los vuelos internacionales

- Información Anticipada de Pasajeros (API, por sus siglas en inglés) para los viajes internacionales por aire, mar o tierra

- Datos de Pasajeros del Programa Vuelo Seguro (SFPD, por sus siglas en inglés) para vuelos nacionales, a través de la Administración de Seguridad en el Transporte (TSA, por sus siglas en inglés)

- Sistema de Información Anticipada de Pasajeros (APIS, por sus siglas en inglés)

- Sistema Electrónico de Autorización de Viaje (ESTA, por sus siglas en inglés)

- SEVIS: Sistema de Intercambio Estudiantil e Información para Visitantes de ICE

- EID

- TECS/ ICM

- Nlets

- NCIC

- IDENT/HART

- El Servicio de Consulta Centrado en las Personas (PCQS, por sus siglas en inglés) del USCIS x (más abajo)

- CCD

- agregadores de datos comerciales