Capitalismo de vigilancia, Carcelarismo de vigilancia

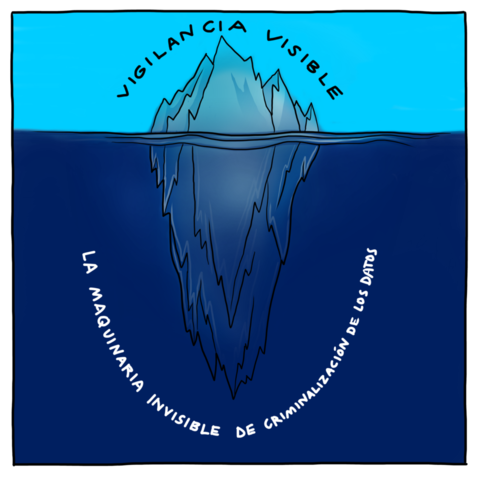

Ver la versión de página completa para imprimir Tabla de contenidoVigilancia visible, la maquinaria invisible de criminalización de los datos

Generalmente, la vigilancia que podemos percibir constituye solo la punta de un iceberg:

- Usted recibió un mensaje en Facebook de parte de una persona extraña cuya foto de perfil de la cuenta es la foto de un perro. Quien le escribe dice que quiere conocerle y comprar una piñata que usted está vendiendo. Un oficial de ICE le saluda en el estacionamiento.Nota al pie 1

- El vendedor en el lugar de venta de automóviles se niega a venderle un carro después de realizar un chequeo de crédito y encontrar que TransUnion, una agencia de informes de crédito, puso su nombre en alerta como una “coincidencia potencial” para una de las listas de seguimiento del Departamento del Tesoro de “terroristas, traficantes de drogas y otros criminales”.Nota al pie 2

- El oficial de patrulla de carreteras el cual acaba de verificar su licencia decide detenerlo, basado en una alerta automatizada que recibió y que alega que usted fue deportado anteriormente.Nota al pie 3

- Los agentes de ICE llegan a la puerta del aeropuerto antes de que usted tome un vuelo internacional.Nota al pie 4 Un sistema informático lo identificó como un riesgo por haber tenido una estancia prolongada de su visa.Nota al pie 5

- ICE se aparece a su cita en la corte no relacionada a inmigración.Nota al pie 6

- Una orden de detención inmigratoria y una orden administrativa se envían a una cárcel, pidiéndole al alguacil que le notifique a ICE cuando usted será liberado.Nota al pie 7

- Usted recibe una orden de deportación.Nota al pie 8

Por cada una de esas interacciones hay muchas cosas que no se ven: tesoros de datos clasificados y elecciones hechas por algoritmos; docenas de analistas y agentes; miles de millones de dólares en proveedores contratados; una cadena de computadoras y sistemas de comunicaciones y programas de software interoperables; conjuntos de datos reflejados y servidores en la nube; un miasma de agencias e interfaces.

La creciente maquinaria de vigilancia de criminalización de inmigrantes de hoy día fue construida durante décadas, usando como base siglos de capitalismo racializado y control social, antinegritud, expansionismo colonial y el imperialismo de los Estados Unidos.

A través de prácticas en evolución de vigilancia de criminalización de los datos, el gobierno de los Estados Unidos crea y utiliza datos tanto como justificación así como el medio para criminalizar a las personas que viven en los Estados Unidos y no son ciudadanas. El término “crinmigración” se refiere a la intersección de las leyes criminales y de inmigración en los Estados Unidos, especialmente desde la década de 1990, para sancionar a las personas no ciudadanas que viven en los Estados Unidos de manera diferente y más severa.Nota al pie 9 La criminalización se desarrolló a la par y como parte del encarcelamiento masivo. Los artefactos y resultados de esa historia de “crinmigración” está preservados en numerosos “récords permanentes” de personas en bases de datos gubernamentales heredados y de vanguardia, y protocolos para el intercambio de datos que están incorporados en la tecnología y herramientas de comunicación de los organismos de cumplimiento de la ley.Nota al pie 10

Estas bases de datos no son solo un archivo; son un arsenal.

Estas bases de datos no son solo un archivo; son un arsenal. Las nuevas tecnologías de predicción y creación de perfiles de caracterización racial contratadas por el DHS hacen crecer la red de vigilancia de migrantes de la agencia al desenterrar datos de décadas de antigüedad, a menudo olvidados (incluidos datos que originalmente no tenían la intención de criminalizar, como los registros de solicitud de pasaportes y naturalización) y dan a esos datos una nueva vida para criminalizar al compararlos con antecedentes penales previamente desvinculados y formas más nuevas de identificación biométrica invasiva y bancos de datos de seguimiento de ubicación. Pero una “coincidencia” en los registros penales, alertada por un evento tal como un viaje internacional, o que lo detenga un policía, ya no es la única vía a la criminalización de personas inmigrantes.

... una “coincidencia” en los registros penales, alertada por un evento tal como un viaje internacional, o que lo detenga un policía, ya no es la única vía a la criminalización de personas inmigrantes.

En los mecanismos de clasificación de datos más nuevos del DHS, las herramientas de inteligencia artificial (AI) son capaces de escanear millones de entradas de bases de datos, recolectar datos nuevos, crear “perfiles” de personas, vincularlas a otras, y usar el llamado análisis predictivo para clasificar a las personas por categorías para que ICE las monitoree y vuelva a revisarlas con base en niveles de “riesgo” asignados.Nota al pie 11 Y, por cada dólar que se ha invertido en bases de datos, analistas y predicciones, hay aún más errores y omisiones. Los registros están repletos de faltas ortográficas en los nombres, registros de naturalización desactualizados y registros de adjudicación incompletos. ICE ha asegurado que hay algunos millones de personas cuya ciudadanía “derivada” (personas que no nacieron en los Estados Unidos pero se convirtieron en ciudadanos al nacer, o en algún punto mientras todavía eran menores de edad, debido al estatus de sus padres) a quienes la base de datos del DHS ponía en alertas como no ciudadanos basado únicamente en su nacimiento en el extranjero.Nota al pie 12 Un policía puede incluir en las bases de datos de pandillas a cualquier persona que desee. Las bases de datos de pandillas enumeran a personas fallecidas y a niños como sus miembros.Nota al pie 13 Los análisis de datos con frecuencia son incorrectos, se basan en datos obsoletos o inexactos y tienen un impacto enorme. Cada “interacción” pasada que una persona haya tenido con un agente de aduanas, oficial de inmigración, o con un policía crea vulnerabilidad y exposición verdaderas que pueden ser reactivadas si una persona encaja en una categoría (por ejemplo, ciudadanos naturalizados, personas que tienen visas actualmente, personas no ciudadanas, o personas que ICE tiene catalogados como “deportables”) que son puestas en alerta para un escrutinio aumentado por parte del DHS. Las personas que son identificadas como objetivos según categorías se agregan a varias bases de datos y, serán rastreadas, discriminadas con base en su perfil racial y evaluadas de manera automática y constante para la deportación; así como disciplinadas al negarles beneficios públicos, protecciones en el lugar de trabajo y otros accesos a derechos.

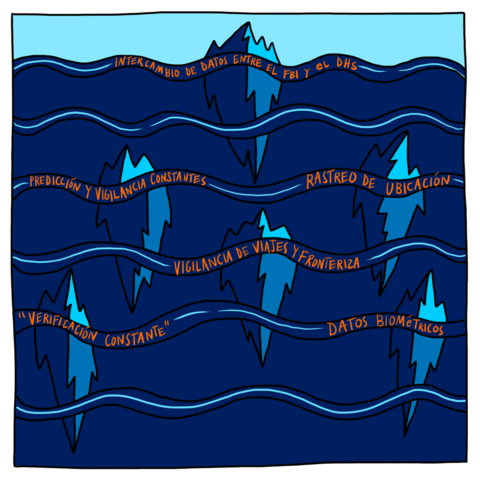

Intercambio de datos del FBI y el DHS - Vigilancia y predicción constantes - Rastreo de ubicación - Datos biométricos - Verificación constante - Vigilancia de viajeros y fronteras

Estamos en una encrucijada

En las siguientes secciones, nosotros examinamos cómo las bases de datos claves de organismos de cumplimiento de la ley han sido conectadas y actualizadas durante décadas, notando objetivos potenciales en estos sistemas vinculados automatizados. Describimos la importancia del cambio del DHS de un modelo de “lista de vigilancia” basado en personas sospechosas a un modelo de grandes datos, monitoreando cantidades masivas de personas en tiempo real y eludiendo la supervisión legal y de otro tipo mediante la compra de datos de ubicación de GPS y teléfonos celulares, facturas de servicios públicos, registros del DMV, historial de búsqueda en Internet,Nota al pie 14 registros de cambio de dirección, interacciones en redes sociales y otra información personal que los proveedores comerciales les venden habitualmente a las agencias gubernamentales. Nosotros nombramos algunos puntos comunes de extracción de datos, viejos y nuevos. También ofrecemos un resumen sobre la vigilancia de viajeros y en la frontera de los Estados Unidos desde finales de los años 90, ya que las técnicas de monitoreo para viajes internacionales han estado a la vanguardia de la criminalización de los datos y la vigilancia y pueden predecir la próxima década de tecnologías de cumplimiento de la ley para sanciones penales y de inmigración.

El sistema de vigilancia digital del DHS todavía está en su etapa de infancia, y por lo tanto es aparentemente ineficiente.Nota al pie 15 A pesar de la gran cantidad de recursos que recibe el DHS, desde su creación la agencia ha estado plagada de rivalidades, burocracia, una alta rotación y falta de liderazgo constante a raíz de los cambios en las administraciones presidenciales.Nota al pie 16 Un antiguo empleado de nivel gerencial del DHS notó que al momento de su creación, “El DHS ni siquiera era una confederación de agencias sueltas, en ese entonces era más como países rebeldes que se encontraban por casualidad en el mismo continente”.Nota al pie 17 Los conflictos entre subagencias (“Componentes del DHS) han prevenido la fusión de base de datos sin interrupciones.Nota al pie 18 Y los problemas logísticos persisten. ICE necesita ubicar a una persona físicamente para poder arrestarla y potencialmente deportarla. La deportación puede ser un proceso que requiere mucho tiempo. Los oficiales de ICE tienen grandes cantidades de casos y necesitan trabajar con las embajadas y consulados para obtener documentos de identificación de viaje, tales como certificados de nacimiento y pasaportes, los cuales permiten que ICE deporte a una persona.Nota al pie 19 A pesar de los miles de millones de dólares que ICE gasta en herramientas sofisticadas de espionaje, visualización de datos, indexación y predicción, el proceso de deportación de personas desde el interior de los EE. UU. aún puede requerir el acceso a datos de criminalización estandarizados y la participación en un proceso legal burocrático.

Los registros de los tribunales muestran que uno de los centros principales de criminalización del DHS, el Centro de Respuesta para el Cumplimiento de la Ley del Pacífico (PERC, por sus siglas en inglés), el cual contrata analistas para trabajar las 24 horas del día, los 7 días de la semana y usa herramientas de eliminación de datos y mapeo social de primera línea para encontrar personas que podrían ser deportables, emitió aproximadamente 50,000 órdenes de detención inmigratorias en el año fiscal 2019.Nota al pie 20 Sin embargo, “la evidencia del juicio indicó, aun así, que ICE no detiene hasta un 80% de las personas para las que el PERC emite órdenes de detención inmigratorias”. Los datos recientes recopilados por el Centro de Información de Acceso a Registros Transaccionales (TRAC) de la Universidad de Syracuse confirman el patrón.Nota al pie 21

¿Qué sucede en ese 80 por ciento de los casos y por qué?

Postulamos cuatro teorías:

- Al tratar de tener una red tan ancha, el proceso automatizado de criminalización de los datos de ICE está creando más trabajo para los oficiales de deportación del que es posible que ellos hagan, creando oportunidades para que el DHS justifique su continua expansión

- El legado de datos criminales legales, de visa y naturalización que ICE requiere para probar la deportabilidad todavía no ha sido actualizado ni integrado completamente a los nuevos sistemas de criminalización de los datos

- Es posible que el objetivo del DHS no sea simplemente la deportación masiva, sino también indexar y administrar una subclase permanente de trabajadores migrantes para que sean excluidos sistemáticamente de los derechos y fácilmente localizables en cualquier momento en que las deportaciones sean consideradas políticamente necesarias

- Las personas migrantes están siendo utilizadas para probar técnicas y establecer precedentes que eventualmente serán utilizados para el monitoreo y control continuos de todas las personas en los Estados Unidos, incluyendo a los ciudadanos estadounidenses.

El DHS hace mucho tiempo se ha estado moviendo hacia la centralización y vinculación de la información de todas sus otras bases de datos, así como automatizando el proceso que predice, identifica de manera biométrica, discrimina según el perfil y rastrea en tiempo real la ubicación de cualquier persona nacida en el extranjero que haya venido a los Estados Unidos. Como parte de un mercado de datos lucrativo y en constante expansión, cientos de especuladores de la guerra heredada y compañías emergentes están disponibles para desarrollar la siguiente generación de herramientas tecnológicas que hagan este tipo de identificación de objetivos para el gobierno de los Estados Unidos.

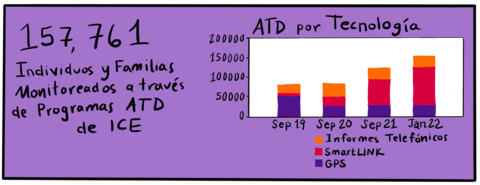

Monitores de tobillo, SmartLINK y más allá: estudio de caso de un iceberg

En esta sección, nosotros le damos un vistazo al Programa de Supervisión Intensiva de Comparecencia (ISAP, por sus siglas en inglés), el programa de “alternativa a la detención” (ATD, por sus siglas en inglés) de ICE que funciona como un programa de tecnología de vigilancia y control social. Como movimiento, hemos utilizado la mayor parte de nuestra energía para luchar contra el requisito de que los “participantes” del ISAP usen dispositivos de tobillo con servicios de GPS. Sin embargo, la tecnología de monitoreo de tobillos está dejando de ser la favorita dentro del ISAP; y nuestro enfoque de varios años sobre ellos ha desviado la atención de otras prácticas de rastreo de ubicación y criminalización de los datos que pueden ser más insidiosos que los grilletes. Finalmente, como vamos a ver, programas como el ISAP demuestran que mientras que la triangulación del sistema de castigo criminal y del sistema de inmigración sigue siendo la manera más completa de aplicar la exclusión de personas migrantes, los programas gubernamentales que indexan “vulnerabilidad” y dispensan “servicios” a menudo son reclutados para espiar y vigilar a su “clientela”.

Como movimiento, durante años hemos tratado de entender, exponer y buscar la contención o abandono por la vía legislativa de tecnologías y programas individuales que constituyen las puntas de iceberg en el panorama de la vigilancia. Hemos llegado a la conclusión de que los mecanismos para rastrear y controlar están entrelazados y desviados de millones de otros puntos de datos, los cuales son analizados por sistemas conectados de múltiples maneras. Enfocarse en un programa o tecnología en específico puede no tener un gran efecto en el funcionamiento del sistema a mayor escala; y esto es especialmente cierto según las tecnologías comerciales normalizan la vigilancia de todos nosotros, no solo de las personas migrantes o de las personas en el sistema criminal legal.

Enfocarse en un programa o tecnología en específico puede no tener un gran efecto en el funcionamiento del sistema a mayor escala; y esto es especialmente cierto según las tecnologías comerciales normalizan la vigilancia de todos nosotros, no solo de las personas migrantes o de las personas en el sistema criminal legal.

Por ejemplo, en los años recientes, muchos organizadores de justicia migrante se dieron cuenta de que había un aumento de personas migrantes, especialmente personas solicitando asilo, a quienes los jueces de inmigración o ICE hacen usar monitores de tobillo con rastreo de ubicación, los cuales utilizan frecuencias de radio o tecnología GPS.

Estos dispositivos son parte del programa de “Alternativas a la Detención” a través del Programa de Supervisión Intensiva de Comparecencia (ISAP, siglas en inglés) de la Oficina de Detención y Deportación (ERO, siglas en inglés) de ICE, el cual comenzó en 2004. La gestión del ISAP ha funcionado en su mayoría por contratación externa de parte de ICE a una compañía privada llamada Behavioral Interventions (B.I. siglas en inglés) [intervenciones del comportamiento]. Esta es una compañía subsidiaria de la corporación de prisiones privadas, el Grupo GEO. Las personas inscritas en el ISAP pueden ser monitoreadas por ICE a través de tecnologías que incluyen: informes que utilizan software de reconocimiento de voz, rastreo de ubicación a través de grilletes de tobillo, o una aplicación de teléfono inteligente (SmartLINK) que usa reconocimiento facial y de voz para confirmar tanto la identidad como la ubicación vía el monitoreo de GPS.Nota al pie 22 Para la mayoría de los “participantes”, la “trabajadora social” o el “oficial de libertad condicional” al que deben reportarse es un empleado de B.I.

ISAP fue una vez un programa de libertad condicional que le daba a las personas con antecedentes penales una manera de salir de la cárcel de inmigrantes.Nota al pie 23 Pero para el 2015, el gobierno había implementado una política de inscribir a los solicitantes de asilo por categorías en ISAP; estos eran en su mayoría familias de Centroamérica que pasaban las pruebas de “miedo creíble” y que estaban bajo procedimientos de deportación pero son parte del “expediente no detenido”.Nota al pie 24 Por su parte, el DHS está claro que el ISAP, su programa principal ATD, “no es un sustituto para la detención, sino que permite que ICE ejerza supervisión aumentada sobre una porción de las personas que no son detenidas”.Nota al pie 25 ISAP “utiliza tecnología y otras herramientas para manejar el cumplimiento de los extranjeros”.Nota al pie 26 En otras palabras, ISAP es un programa de tecnología de vigilancia y control social, y un ensanchador de redes. ISAP creció a través de los años, y en este punto, hay muchos más inmigrantes en ISAP que los que hay detenidos en las cárceles de inmigración.Nota al pie 27 Basado en los datos disponibles más recientes, ICE tiene por lo menos 3.3 millones de personas en su expediente no detenidoNota al pie 28 De esas personas, aproximadamente 118,000 están sujetas a encarcelamiento electrónico.Nota al pie 29 Otras 26,000 personas están encarceladas en las cárceles de ICE.Nota al pie 30

Los dispositivos de tobillos usan dos tecnologías principales. Algunos dependen de frecuencias de radio (no GPS) para monitorear a una persona que esté en arresto domiciliario y requiere que la persona que lo usa tenga un teléfono de línea fija. Otros grilletes de tobillo usan monitoreo de GPS para rastrear los movimientos de una persona, los cuales tienen que ser aprobados previamente por el “trabajador del caso” de B.I.

Hay muchas razones para estar alarmados con relación a las capacidades de rastreo de ubicación de estos monitores de tobillo. En agosto de 2019, ICE utilizó datos de geolocalización de monitores de tobillo para obtener una orden de arresto y planificar una deportación masiva desde dos pueblos en Mississippi.Nota al pie 31 El resultado fue la redada más grande en un lugar de trabajo en un solo estado en la historia de los Estados Unidos. Es muy posible que los datos grabados por los dispositivos de geolocalización serán utilizados otra vez para castigar colectivamente a familias y comunidades enteras.

Pero por molestos y deshumanizantes que sean, los monitores de tobillo representan una proporción cada vez menor de ISAP y de la vigilancia de personas migrantes en sentido general.

Pero por molestos y deshumanizantes que sean, los monitores de tobillo representan una proporción cada vez menor de ISAP y de la vigilancia de personas migrantes en sentido general.Nota al pie 32 Las tecnologías siempre se están actualizando. Las estadísticas de ATD confirman la tendencia: una ciudad a la vez, los números en la categoría de “SmartLINK” se están imponiendo sobre los de “GPS.” Los nombres de las categorías son engañosos, debido a que la aplicación de teléfono inteligente de SmartLINK ha proporcionado una plataforma para formas mucho más expansivas de robo de datos de lo que los monitores de tobillo permitían; utilizando tanto rastreo de GPS como tecnologías de reconocimiento facial y de voz para vigilar a las personas que como parte de la inscripción en el ISAP están forzadas a utilizar la aplicación.

Debido a la manera oculta como las aplicaciones de teléfonos celulares rastrean a las personas, este robo de ubicación en tiempo real y datos biométricos no genera la indignación que debería.

Fuente Nota al pie 33

ATD por Tecnología, Individuos y Familias Monitoreados a través de Programas ATD de ICE, Informes Telefónicos, SmartLINK, GPS

Los números del ISAP revelan una historia más amplia de criminalización de los datos: a pesar de que existe un interés creciente y continuo dentro del movimiento de justicia migrante en los grilletes de tobillo y el programa del ISAP, nuevas formas de vigilancia podrían hacer que los monitores de tobillo se vuelvan obsoletos. Estos son reemplazados por otros métodos de recolección de datos de ubicación y eliminación de datos los cuales son más uniformes y se pueden fusionar fácilmente con las herramientas y procesos de criminalización heredados.

Y a pesar de que el programa ATD de ICE ha crecido (de 83,186 personas inscritas en 2019 a 85,415 en 2020 y 136,026 en octubre de 2021), la información recopilada por el ISAP también puede volverse irrelevante a medida que el DHS perfecciona y expande sus sistemas de vigilancia y control social para enredar a más personas de maneras menos formales, menos visibles y más libres de fricciones. La historia del ISAP III dentro de la vigilancia de inmigración tiene moralejas en frentes múltiples: A pesar de que los activistas y defensores de inmigración han luchado por mucho tiempo en contra del uso de los monitores de tobillo de ICE, el rastreo a través del teléfono celular es mucho más oneroso e invasivo que los monitores de tobillo.

La historia del ISAP III dentro de la vigilancia de inmigración tiene moralejas en frentes múltiples: A pesar de que los activistas y defensores de inmigración han luchado por mucho tiempo en contra del uso de los monitores de tobillo de ICE, el rastreo a través del teléfono celular es mucho más oneroso e invasivo que los monitores de tobillo.

El DHS continúa probando nuevos dispositivos tecnológicos de vigilancia, como un dispositivo para rastrear a las personas en tiempo real mientras todavía están encarceladas.Nota al pie 34 La Patrulla Fronteriza está evaluando actualmente el «Dispositivo de rastreo de identificación de individuos (SID, por sus siglas en inglés): que son pulseras con código de barra que no se pueden alterar para rastrear e identificar sujetos”.Nota al pie 35 Otra aplicación de teléfono inteligente, CBP One, fue evaluada a finales de 2020 y se espera que se convierta en una plataforma principal para viajeros ingresando a los EE. UU. para someter fotografías geoetiquetadas al CBP para su “verificación” en tiempo real por parte del CPP.Nota al pie 36 Los programas piloto y los proveedores por contrato no tienen final y, mientras nos concentremos exclusivamente en las iteraciones más recientes de los mismos, podemos estar perdiendo de vista el panorama general.

Los programas piloto y los proveedores por contrato no tienen final y, mientras nos concentremos exclusivamente en las iteraciones más recientes de los mismos, podemos estar perdiendo de vista el panorama general.

Una red en constante expansión

Se estima que hay unos 11 millones de personas migrantes indocumentadas viviendo en los Estados Unidos en la actualidad. A pesar de que las “no coincidencias” de la visa de trabajo I-9 y los datos proporcionados a ICE por agencias gubernamentales como los Departamentos de Vehículos Motorizados estatales y el Servicio Postal de los Estados Unidos señalan a algunas personas para el escrutinio de ICE, generalmente lo que crea vulnerabilidad para el arresto de ICE es un enredo con el sistema criminal legal, desencadenado por el acoso y arresto de la policía. Mientras que los 3 millones de personas indocumentadas en el “expediente no detenido” mencionado anteriormente son especialmente vulnerables al arresto y deportación de ICE si tienen una interacción con un policía o faltan a una cita en la corte, ICE y el DHS están constantemente creando nuevas formas de excluir formalmente a las personas migrantes de los derechos y aumentar el monitoreo, el control, el castigo y, potencialmente, la deportación de los 11 millones de personas. Ademas de los migrantes indocumentados, quienes son el blanco constante de ICE, la criminalización de los datos también tiene como blanco a aproximadamente 13.6 millones de personas que tienen tarjetas de residentes permanentes.Nota al pie 37 Un último grupo al que también se dirige la criminalización de los datos es a los más de 80 millones de visitantes temporales que cada año ingresan a los Estados Unidos con visas de turista, estudiante o trabajo temporal.Nota al pie 38

Mientras que los 3 millones de personas indocumentadas en el “expediente no detenido” mencionado anteriormente son especialmente vulnerables al arresto y deportación de ICE si tienen una interacción con un policía o faltan a una cita en la corte, ICE y el DHS están constantemente creando nuevas formas de excluir formalmente a las personas migrantes de los derechos y aumentar el monitoreo, el control, el castigo y, potencialmente, la deportación de los 11 millones de personas. Además de las personas migrantes indocumentadas, quienes son objetivos constantes de ICE, la criminalización de los datos también tiene como objetivo a aproximadamente 13.6 millones de personas que están aquí con tarjetas de residentes permanentes. Un último grupo al que también se dirige la criminalización de los datos es a los más de 80 millones de visitantes temporales que cada año ingresan a los Estados Unidos con visas de turista, estudiante o trabajo temporal.

En las últimas décadas, el sistema de “crinmigración” ha expandido las categorías de ofensas deportables y ha aumentado las penalidades, mientras quita las protecciones, para las personas migrantes y no ciudadanas. El DHS está expandiendo constantemente el número de fuentes de datos que puede utilizar para crear y mantener perfiles de tantas personas como sea posible, para que pueda automatizar y continuamente identificar a las personas para su arresto y deportación, o para otros fines tales como la criminalización en nombre del antiterrorismo. A este punto, las tecnologías de ejecución de leyes migratorias más nuevas operan ampliamente en un mundo especulador de predicciones de grandes datos. Este fenómeno, junto con la omnipresente recopilación de datos sin verificación en nuestra vida diaria, tiene el potencial de expandir enormemente los grupos de personas que están siendo constantemente “verificadas” por ICE, desde algunos millones de personas migrantes que ya están en el radar de ICE, hasta potencialmente todas las personas nacidas en el extranjero que viven en los Estados Unidos, incluyendo aquellas personas que mayormente han pasado desapercibidas porque no han sido detenidas o arrestadas por la policía. Ya sea que la deportación sea o no el objetivo final del DHS, a través de la criminalización y la vigilancia, las personas dentro de este grupo se vuelven sistemáticamente vulnerables a la explotación en casi todas las formas significativas.

A este punto, las tecnologías de ejecución de leyes migratorias más nuevas operan ampliamente en un mundo especulador de predicciones de grandes datos. Este fenómeno, junto con la omnipresente recopilación de datos sin verificación en nuestra vida diaria, tiene el potencial de expandir enormemente los grupos de personas que están siendo constantemente “verificadas” por ICE, desde algunos millones de personas migrantes que ya están en el radar de ICE, hasta potencialmente todas las personas nacidas en el extranjero que viven en los Estados Unidos, incluyendo aquellas personas que mayormente han pasado desapercibidas porque no han sido detenidas o arrestadas por la policía.

Por debajo de la superficie

Las tecnologías que nos vigilan a todos nosotros ejercen una violencia desproporcionada y daño a algunos de nosotros más que a otros. Nota al pie 39

La mayoría de nosotros sabemos que nuestros celulares y aplicaciones graban nuestros datos biométricos, rastrean nuestros movimientos, y las compañías privadas venden nuestra ubicación, datos biométricos y de comportamiento a las compañías de marketing y agregadores de datos, quienes a su vez la venden a varias agencias gubernamentales.Nota al pie 40 Muchos de nosotros parece que estamos dispuestos a creer la afirmación de la industria de que estos datos son anónimos — pero no lo son —y cambiamos un poco de privacidad por tecnologías que nos prometen nuevas experiencias, acceso a información y conexiones con otras personas.Nota al pie 41 Una encuesta de Pew Research Center de 2019 encontró que seis de cada diez personas encuestadas dijo que no pensaban que era posible seguir su vida diaria sin que las compañías o el gobierno recopilen datos sobre ellos.Nota al pie 42 A pesar de que el 79% de las personas que respondieron reportaron estar preocupadas acerca de la manera como sus datos están siendo utilizados por las compañías, 81% también dijo que los riesgos potenciales que enfrentan debido a la recopilación de datos por parte de las compañías sobrepasan los beneficios, y el 66% dijo lo mismo acerca de la recopilación de datos por parte del gobierno.

El problema no es que nos estén vigilando sin nuestro consentimiento, o que nos vendan cosas agresivamente, dice la científica social y académica Shoshana Zuboff. Ella argumenta en su libro Surveillance Capitalism [Capitalismo de vigilancia], que nuestro despojo y agobio colectivos se deben al hecho de que este régimen económico y tecnológico en crecimiento es tan preponderante y sin precedentes que somos incapaces de comprender sus verdaderos peligros e implicaciones. En vez de eso, como sociedad, nos apoyamos en viejas herramientas, tales como leyes de privacidad y antimonopolio, las cuales no logran comprender la amplitud y naturaleza del problema.Nota al pie 43

El capitalismo de vigilancia, argumenta Zuboff, describe cómo nuestras vidas diarias están siendo minadas como datos para la predicción y el control de comportamientos. Un ejemplo de cómo se podrían ver esos resultados, escribió Zuboff, es cuando su automóvil se apague si detecta alcohol en su aliento.Nota al pie 44 Abundan otros ejemplos del mundo real, explicó la autora en una entrevista de la revista NY Magazine: “En la industria de seguros, en la industria de atención médica, las compañías de seguros están utilizando la telemática para saber cómo está conduciendo en tiempo real y pueden recompensarlo y castigarlo con primas más altas y más bajas en tiempo real dependiendo si su manera de conducir les cuesta más o menos dinero, o si la forma en la que come les cuesta más o menos dinero, o si sus patrones de ejercicio les cuestan más o menos dinero”.Nota al pie 45

Zuboff señala que cuando los ejecutivos de Google y Facebook afirman que la vigilancia y el seguimiento son parte integral de sus tecnologías y no se pueden desactivar, están mintiendo. Pero también es cierto que el Internet en sí fue desarrollado por contratistas que buscaban ganancias contratados por el ejército de los Estados Unidos no solo para comunicarse luego de un ataque nuclear, sino también para subordinar a los rebeldes en el extranjero y en la lucha en contra de lo que percibían como una expansión mundial del comunismo.

Zuboff señala que cuando los ejecutivos de Google y Facebook afirman que la vigilancia y el seguimiento son parte integral de sus tecnologías y no se pueden desactivar, están mintiendo. Pero también es cierto que la Internet en sí fue desarrollada por contratistas que buscaban ganancias contratados por el ejército de los Estados Unidos no solo para comunicarse luego de un ataque nuclear, sino también para subordinar a los rebeldes en el extranjero y en la lucha en contra de lo que percibían como una expansión mundial del comunismo. Como escribió Yasha Levine en su libro, Surveillance Valley [el Valle de la Vigilancia],

La Internet surgió de este esfuerzo: un intento por construir sistemas computarizados que pudieran recopilar y compartir inteligencia, vigilar el mundo en tiempo real y estudiar y analizar a las personas y los movimientos políticos con el objetivo final de predecir y prevenir la agitación social. Algunas personas incluso soñaron con crear un tipo de radar de aviso temprano para las sociedades humanas: un sistema vinculado de computadoras que estuviera pendiente de amenazas sociales y políticas y las interceptara de la misma manera que un radar tradicional lo hacía con un avión hostil. En otras palabras, la Internet fue programada para ser una herramienta de vigilancia desde el comienzo”.Nota al pie 46

En ese entonces y en la actualidad, muchos departamentos de policía han estado ansiosos de probar tecnologías de predicción militarizadas en poblaciones civiles, buscando agregar tantos datos como sea posible y haciendo un uso especial de información aparentemente fuera de lugar deducida de “entrevistas de campo” (cuando la policía hace parar a las personas no sospechosas con la finalidad de recolectar información de estas personas) para de esta manera mapearla y archivarla para su análisis en el futuro y determinar cualquier patrón o relaciones potenciales entre individuos (incluyendo aquellos que no tienen antecedentes penales), ubicaciones, y vehículos, por ejemplo.Nota al pie 47

Gotham, uno de esos sistemas informáticos de predicción y organización de datos fue creado por la empresa de Silicon Valley, Palantir, y utilizado por el Departamento de Policía de Los Ángeles (LAPD, por sus siglas en inglés). (Palantir también ha creado herramientas especialmente para el DHS, las cuales se detallan más adelante). Gotham se complementa con lo que la socióloga Sarah Brayne llama la red de vigilancia secundaria: la red de quiénes tiene parentescos, de quiénes son amigos, o entre quiénes se acuestan.Nota al pie 48 En su libro, Predict and Surveil [Predecir y Vigilar], Brayne describe cómo una mujer incluida en el sistema de Palantir no era sospechosa de haber cometido ningún delito, pero fue incluida porque LAPD consideró que varios de sus novios estaban dentro de la misma red de personas asociadas. Brayne, quien pasó más de dos años involucrada dentro del LAPD, notó que para ampliar el rango de sus sets de datos, el LAPD también ha explorado la compra de datos privados, incluyendo redes sociales, ejecuciones hipotecarias, información de los peajes, videos de las cámaras de los hospitales, estacionamientos y universidades, e información de las entregas de Papa John’s International Inc. y Pizza Hut LLC.

Este es el contexto en el cual ICE acecha a las personas inmigrantes a través de los datos en la actualidad.

Lo viejo que vuelve a hacerse nuevo

Casi cada mes un nuevo titular parece revelar otra manera invasiva en la que el DHS rastrea a las personas inmigrantes, con frecuencia utilizando datos creados al espiar a las personas durante sus momentos mundanos y aparentemente privados. ICE recopila el historial de ubicación de teléfonos celulares;Nota al pie 49 ICE analiza las fotos familiares publicadas en las redes sociales, guarda la información de ubicación de los “chequeos” que hacen las personas en lugares como Home Depot, extrae información personal como números de Seguro Social y dirección de domicilio de las agencias de crédito (que reciben estos datos de los bancosNota al pie 50 y antes de octubre de 2021, de las compañías de servicios públicos);Nota al pie 51 y sigue el trayecto del hogar al trabajo de una persona en tiempo real a medida que los lectores automatizados de matrículas ubican su automóvil a través de cámaras de vigilancia instaladas en espacios públicos y propiedades privadas.Nota al pie 52 Estos puntos de datos están entre miles de millones archivados en fuentes públicas y privadas, junto con las demandas legales, calificaciones de crédito, récords de bancarrota, archivos médicos, e historial de compra. Estos datos personales son procesados por proveedores de terceros y revendedores de datos, luego agregados y analizados por corredores de datos quienes a cambio buscan compradores de entre sus colecciones de perfiles. Estos son los elementos básicos de la maquinaria del capitalismo de vigilancia de Zuboff.

Las personas migrantes están sujetas a capas adicionales de vigilancia, las cuales se convierten en oportunidades acumulativas para la criminalización. El simple hecho de ser negro o latino crea un riesgo para una interacción con la policía.Nota al pie 53 Las paradas de la policía en sí mismas llevan a la criminalización activa, y en tiempo presente: un arresto, registro de detención, custodia en la cárcel, posiblemente un caso criminal. Una interacción con la policía así como también el encarcelamiento tienen consecuencias profundas e inmediatas que aumentan el riesgo de una persona de morir.Nota al pie 54 Ellos también crean el material para la continua criminalización de los datos, la cual está orientada al futuro y va empeorando.

La criminalización de los datos usa registros que la policía y los tribunales generan sobre usted (su “historial penal”) para probar que usted es un “riesgo” presente o futuro. Los organizadores comunitarios que están trabajando para terminar con la detención preventiva están familiarizados íntimamente con cómo un círculo de retroalimentación de la criminalización de los datos que se perpetúa a sí mismo es creado en el sistema de detención preventiva por las “herramientas de asesoría de riesgo”, llamadas RATs. Nota al pie 55 Las RAT de la detención preventiva oscilan de listas de verificación simples a algoritmos de predicción complejos que calculan el “riesgo” utilizando datos extra legales; tales como las llamadas “incomparecencias” en la corte, no tener un número de teléfono celular, y que haya tenido un arresto a una edad temprana, como variables despectivas que automáticamente llevarán a una evaluación para recomendar la detención, una fianza más alta, o condiciones más severas de la liberación supervisada. Utilizando las suposiciones tecnocráticas de la criminología y el lenguaje paternalista del trabajo social, las RAT utilizan historial penal antiguo y datos ilegales para castigar y evaluar a las personas acusadas de delitos. Los datos de arrestos antiguos que no llevaron a condenas son utilizados como armas por las RAT para predecir no sólo si una persona está en “riesgo” de no presentarse a los tribunales, sino también de “violencia” generalizada. Estas medidas de “riesgo de violencia” o “seguridad pública” se combinan frecuentemente con el riesgo generalizado de arresto por cualquier tipo de ofensa. Las RAT permiten que haya alegatos de haber faltado a citas con terapeutas mandadas por la corte, o un error administrativo que no se puede corregir en el “registro permanente” de una persona para ser desenterrado una y otra vez, promulgando violencia acumulativa y reforzando la narrativa de que una persona representa un “riesgo”. Estas “evaluaciones de riesgo” seudocientíficas dan la apariencia de ser objetivas y “basadas en datos”, mientras que el carácter resbaladizo e indefinible del “riesgo” permite y recomienda castigos ilegales y convierte en armas a conjuntos de datos que son profundamente defectuosos. Además de que los datos criminales legales están inherentemente prejuiciados debido a las prácticas policiales racistas, lo que cuenta como una “incomparecencia”, por ejemplo, se calcula de manera inconsistente y abarca varias jurisdicciones; la mayoría de los sets de datos criminales legales generalmente están incompletos, obsoletos o inexactos, y puede ser difícil o imposible desafiar datos peyorativos.Nota al pie 56

Utilizando las suposiciones tecnocráticas de la criminología y el lenguaje paternalista del trabajo social, las RAT utilizan historial penal antiguo y datos ilegales para castigar y evaluar a las personas acusadas de delitos.

La criminalización de los datos y los procesos automatizados constituyen la columna vertebral de la labor de ejecución de leyes migratorias hoy en día.

Un círculo sin fin de... Vigilancia y Control Social, Eventos de la “Vida Real” Arresto, Deportación, Detenciones/Castigo, “Vigilancia Policial Predictiva” Inmigración/Registros de Deportación, Robo Biométrico, Listas de “Criminales Potenciales”

Para aquellas personas que somos inmigrantes, una amplia variedad de herramientas de inteligencia artificial en expansión para la eliminación de datos y la “verificación continua” nos identifican y discriminan de manera individual según el perfil racial, y nos clasifican por categorías. En vez de depender de los desencadenantes históricos, como la entrada a los Estados Unidos, o un arresto, los nuevos sistemas no sólo nos hacen visibles ante ICE en los momentos cuando estamos más vulnerables: registrados en una cárcel, cruzando una frontera nacional, o cuando expira una visa, sino todo el tiempo. Este método de vigilancia tiene como objetivo saber no sólo aquellas cosas sobre usted que convencionalmente se piensan como potencialmente criminalizadoras (tales como cargos criminales previos, condenas, registros de migración y de la corte), sino que abarca todo sobre usted: quiénes son sus familiares, amistades y su comunidad, lo que compra, de dónde lo compra, con quién vive, dónde está estacionado el carro registrado en su nombre, qué asiento usted eligió en su último vuelo, sus patrones de sueño, cuántas horas al día usted pasa mirando fotos en Instagram, sus facturas de servicios públicos y lo que usted piensa (basado en sus actualizaciones de estatus en las redes sociales, sus movimientos oculares y su ritmo cardíaco).

En vez de depender de los desencadenantes históricos, como la entrada a los Estados Unidos, o un arresto, los nuevos sistemas no sólo nos hacen visibles ante ICE en los momentos cuando estamos más vulnerables: registrados en una cárcel, cruzando una frontera nacional, o cuando expira una visa, sino todo el tiempo.

Sin embargo, a pesar de lo sofisticadas y automatizadas que pueden ser las técnicas de vigilancia, para que ICE pueda deportar a una persona, ICE todavía necesita los datos básicos de criminalización generados de las interacciones con la policía, y encontrar una coincidencia de una persona con los registros oficiales para verificar la identificación.

Esto significa que inmigración desvía la criminalización de los datos de dos sistemas operativos que operan simultáneamente: Un sistema resalta proveedores de propiedad privada y contratados de manera privada que proveen visualización de datos, herramientas de inteligencia artificial e interfaces nuevas, de última generación y basadas en la nube que se integran a la perfección con otros sets de datos comerciales para darle sentido al conjunto de datos masivo y en constante expansión de ubicación y comportamiento recopilados por agregadores privados y registros públicos. El otro es un sistema de registros gubernamentales, distribuidos entre múltiples agencias, con frecuencia duplicados o no fusionados, mantenidos de manera desigual, a veces escasos, obsoletos y accesibles de manera primaria vía sistemas informáticos e intranet heredados que requieren múltiples inicios de sesión y usuarios restringidos o mediante el intercambio de red para poder cumplir con las restricciones legales de privacidad. Ambos sistemas están ampliamente automatizado y plagados de información inexacta. Mientras el DHS, con la ayuda de un equipo rotativo de contratistas, está intentando ajustar y fusionar ambos tipos de sistemas, aún no ha tenido éxito.

“Conjunto de Datos” en constante expansión

Nosotros proponemos que antes de que esta ventana se cierre aún más, es tanto necesario como posible desmantelar la criminalización de los datos como un paso clave hacia la justicia migrante y la abolición de la prisión. Primero, debemos comprender las bases de datos criminales legales y del DHS.

En las siguientes secciones, nosotros presentamos un par de docenas de bases de datos y sistemas de datos principales de un grupo de más de 900 utilizados por el Departamento de Seguridad Nacional. Nos enfocamos en dos procesos claves que ilustran la criminalización de los datos en acción: las interacciones con la policía y la vigilancia de viajes. Damos un vistazo más allá de la subagencia del DHS, Inmigración y Control de Aduanas (ICE), porque la Oficina de Protección Fronteriza y las burocracias como el Departamento de Estado y los Servicios de Ciudadanía e Inmigración que regulan y administran la identidad, los viajes sancionados por el estado, las visas de trabajo y estudio, así como la naturalización juegan un rol clave en la puesta en seguridad de las fronteras y el ordenamiento racial. Nombramos los antecedentes históricos del mercado de datos actual, la esclavitud transatlántica, el imperialismo y el robo colonial de colonos, para poder comprender cómo la violencia estatal empapa todas las tecnologías existentes de identificación biométrica, acecho de la ubicación y predicción de comportamiento. Finalmente, proponemos que los caminos hacia la abolición necesariamente se opondrán tanto al libre mercado como al poder estatal, repensarán las estrategias que valoran el reconocimiento o la legitimidad conferidos por la ley y, desecharán las demandas de reparación individual sobre la base de la propiedad privada para afirmar la identidad colectiva de autodeterminación y autogobierno de los propios datos y hacer que el conocimiento sea propiedad de la comunidad y el libre intercambio de información para todos.

- 1 a McKenzie Funk, “How ICE Picks Its Targets in the Surveillance Age”, [Cómo ICE elige sus objetivos en la era de la vigilancia], The New York Times, 2 de octubre de 2019, sección de Revista. https://www.nytimes.com/2019/10/02/magazine/ice-surveillance-deportatio….

- 2 a Adam Liptak, “Supreme Court Limits Suit on False Terrorism Ties on Credit Reports,” [La corte suprema limita la demanda por falsos vínculos con el terrorismo en los informes de crédito], The New York Times, 25 de junio de 2021. https://www.nytimes.com/2021/06/25/us/supreme-court-credit-reports-terr….

- 3 a 0%20OperaNCIC 2000 Operating Manual,15 [Manual de Funcionamiento del Centro Nacional de Información Criminal, Opera NCIC 2000, 15]. https://www.mass.gov/files/documents/2019/01/16/NCIC%20200ting%20Manual….

- 4 a Eliana Phelps, “Immigration Arrests at Airport Terminals,” [Arrestos de inmigración en las terminales del aeropuerto] Law Offices of Eliana Phelps: Immigration and Family Law Attorneys, [Oficinas Legales de Eliana Phelps: Abogados de Inmigración y Derecho Familiar], https://phelpsattorneys.com/immigration-arrests-at-airport-terminals/.

- 5 a Randolph D. Alles, Comprehensive Strategy for Overstay Enforcement and Deterrence Fiscal Year 2018 Report to Congress, 2020, ii [Informe para el Congreso sobre la estrategia integral para disuadir las estancias prolongadas y hacer cumplir los tiempos, publicado en el año fiscal 2018, 2020, ii]. https://www.dhs.gov/sites/default/files/publications/ice_-_comprehensiv….

- 6 a Proyecto de Defensa de Inmigrantes, Denegados, Desaparecidos y Deportados: El costo de las operaciones de ICE en los tribunales de Nueva York en 2019, enero de 2020, https://www.immigrantdefenseproject.org/wp-content/uploads/Denied-Disap….

- 7 a Centro de Información de Acceso a Registros Transaccionales, “About the Data - ICE Detainers,” [Acerca de los datos: órdenes de detención inmigratorias de ICE], 2020. https://trac.syr.edu/phptools/immigration/detain/about_data.html.

- 8 a Centro de Información de Acceso a Registros Transaccionales, “Removal Orders Granted by Immigration Judges as of May 2021”, [Órdenes de deportación otorgadas por jueces de inmigración a partir de mayo de 2021], 2021. https://trac.syr.edu/phptools/immigration/court_backlog/apprep_removal….

- 9 a César Cuauhtémoc García Hernández, “Creating Crimmigration, 2013 [Creando la crinmigración, 2013], Revista de Derecho de la Universidad Brigham Young 1457, 11 de febrero de 2014]. http://dx.doi.org/10.2139/ssrn.2393662

- 10 a Los sistemas heredados informáticos incluyen sistemas anticuados, obsoletos y descontinuados, lenguajes de programación o software de aplicación que han sido reemplazados por versiones mejoradas.

- 11 a U.S. Department of Homeland Security [Departamento de Seguridad Nacional de los Estados Unidos], U.S. Department of Homeland Security Artificial Intelligence Strategy, Department of Homeland Security, [Estrategia de Inteligencia Artificial del Departamento de Seguridad Nacional de los Estados Unidos], Departamento de Seguridad Nacional, 3 de diciembre de 2020. https://www.dhs.gov/sites/default/files/publications/dhs_ai_strategy.pdf.

- 12 a Declaration of Roxana Bacon at ¶ 11, Gonzalez v. Immigr. & Customs Enf't, [Declaración de Roxana Bacon en 11, Gonzalez versus Inmigración y Control de Aduanas] 416 F. Supp. 3d 995 (C.D. Cal. 2019) (No. 2:12-cv-09012-AB-FFM), ECF No. 287.

- 13 a Salvador Hernandez, “A Database Of Gang Members In California Included 42 Babies”, [Una base de datos de pandilleros en California incluía a 42 bebés], BuzzFeed News, 12 de agosto de 2016. https://www.buzzfeednews.com/article/salvadorhernandez/database-of-gang….

- 14 a Colin Daileda, “The U.S. Will Start Collecting Social and Search Data on Every Immigrant Soon”, [Muy pronto Estados Unidos comenzará a recopilar datos sociales y de búsquedas sobre todas las personas inmigrantes], Mashable, 10 de junio de 2021. https://mashable.com/article/us-government-social-media-data-immigrants.

- 15 a U.S. Department of Homeland Security Office of Inspector General [Oficina del Inspector General del Departamento de Seguridad Nacional de los Estados Unidos, DHS Tracking of Visa Overstays is Hindered by Insufficient Technology, [El seguimiento del DHS de las estancias prolongadas de visas se ve obstaculizado por tecnología insuficiente], 2017, 7–12. https://www.oig.dhs.gov/sites/default/files/assets/2017/OIG-17-56-May17….

- 16 a U.S. Department of Homeland Security Office of Inspector General, [Oficina del Inspector General del Departamento de Seguridad Nacional de los Estados Unidos], An Assessment of the Proposal to Merge Customs and Border Protection with Immigration and Customs Enforcement, [Una evaluación de la propuesta para fusionar la protección aduanera y fronteriza con el servicio de Inmigración y Control de Aduanas], 2005, 6–7. https://www.oig.dhs.gov/assets/Mgmt/OIG_06-04_Nov05.pdf.

- 17 a Robert C. King III, “The Department of Homeland Security’s Pursuit of Data-Driven Decision Making” [La búsqueda del Departamento de Seguridad Nacional de la toma de decisiones impulsada por los datos], 2015, 55. https://www.hsdl.org/?view&did=790344.

- 18 a Office of Inspector General, An Assessment of the Proposal to Merge Customs and Border Protection with Immigration and Customs Enforcement, [Oficina del Inspector General, Una evaluación de la propuesta para fusionar la Aduana y la Protección Fronteriza con la Inmigración y el Control de Aduanas], 2005. https://trac.syr.edu/immigration/library/P954.pdf.

- 19 a Office of Inspector General and U.S. Department of Homeland Security, “ICE Deportation Operations”, [Oficina del Inspector General y Departamento de Seguridad Nacional de EE. UU., “Oficina de Deportación de ICE”, 13 de abril de 2017, página 5. https://www.oig.dhs.gov/sites/default/files/assets/2017/OIG-17-51-Apr17….

- 20 a Gonzalez, 975 F.3d at 800.

- 21 a Susan Long, Puck Lo Interview with Susan Long, April 5, 2021. [Entrevista de Puck Lo con Susan Long, 5 de abril de 2021].

- 22 a B. I. Incorporated, BI SmartLINK: Client Smartphone Monitoring App, 2021. https://vimeo.com/539164848.

- 23 a Edward Hasbrouck, Puck Lo Interview with Edward Hasbrouck, Phone [Puck Lo entrevista a Edward Hasbrouck] 2 de abril de 2021.

- 24 a Sara DeStefano, “Unshackling the Due Process Rights of Asylum-Seekers,” Virginia Law Review 105, no. 8, [“Liberando los derechos al debido proceso de los solicitantes de asilo”, Virginia Law Review 105, no. 8], 29 de diciembre de 2019. https://www.virginialawreview.org/articles/unshackling-due-process-righ….

- 25 a Department of Homeland Security, “Detention Management” [Departamento de Seguridad Nacional, “Administración de la Detención”], 2021. https://www.ice.gov/detain/detention-management.

- 26 a U.S. DHS, “Administración de la Detención”.

- 27 a Audrey Singer, “Immigration: Alternatives to Detention (ATD) Programs” [Programas de Alternativas a la Detención (ATD, por sus siglas en inglés] 8 de julio de 2019. https://fas.org/sgp/crs/homesec/R45804.pdf.

- 28 a U.S. Department of Homeland Security, “Detention Management” [Departamento de Seguridad Nacional, “Administración de la Detención”], 2021. https://www.ice.gov/detain/detention-management.

- 29 a Centro de Información de Acceso a Registros Transaccionales. El Servicio de Inmigración y Control de Aduanas (ICE) ahora monitorea a unas 118,000 personas inmigrantes a través de su programa de alternativas a la detención], 2 de septiembre de 2021. https://trac.syr.edu/whatsnew/email.210902.html.

- 30 a U.S. Immigration and Customs Enforcement, “Detention FY 2021 YTD, Alternatives to Detention FY 2021 YTD and Facilities FY 2021 YTD”, [Servicio de Inmigración y Control de Aduanas de los Estados Unidos, Detenciones del año fiscal 2021 hasta la fecha, Alternativas a la detenciones del año fiscal 2021 hasta la fecha e Instalaciones del año fiscal 2021 hasta la fecha], 2021, https://www.ice.gov/doclib/detention/FY21_detentionStats08242021.xlsx.

- 31 a Maye Primera y Mauricio Rodríguez-Pons, “Months After ICE Raids, an Impoverished Mississippi Community Is Still Reeling”, [Meses después de las redadas de ICE, una comunidad empobrecida de Mississippi todavía se tambalea], The Intercept, 13 de octubre de 2019. https://theintercept.com/2019/10/13/ice-raids-mississippi-workers/.

- 32 a U.S. Department of Homeland Security, “Detention Management,” 2021. [Departamento de Seguridad Nacional, “Gestión de detención”], 2021. https://www.ice.gov/doclib/detention/atdInfographic.pdf.

- 33 a Centro de Información de Acceso a Registros Transaccionales https://trac.syr.edu/immigration/quickfacts/

- 34 a Departamento de Seguridad Nacional de los Estados Unidos, “Privacy Impact Assessment for the CBP Portal (E3) to EID/IDENT”, [Evaluación de Impacto en la Privacidad del Portal del CBP (E3) para EID/IDENT], 10 de agosto de 2020, 5, https://www.dhs.gov/sites/default/files/publications/privacy-pia-cbp012….

- 35 a DHS, “Privacy Impact Assessment for the CBP Portal (E3) to EID/IDENT” [DHS, Evaluación de Impacto en la Privacidad para el Portal de CBP (E3) a EID/IDENT”], 10 de agosto de 2020, 5, https://www.dhs.gov/sites/default/files/publications/privacy-pia-cbp012….

- 36 a U.S. Department of Homeland Security, “Privacy Impact Assessment for the CBP ONE™ Mobile Application” [Departamento de Seguridad Nacional de EE. UU., “Evaluación del impacto en la privacidad de la aplicación móvil CBP ONE™”, 19 de febrero de 2021, www.dhs.gov/sites/default/files/publications/privacy-pia-cbp068-cbpmobi….

- 37 a Bryan Baker, “Estimates of the Lawful Permanent Resident Population in the United States and the Subpopulation Eligible to Naturalize: [Estimaciones de la población de residentes permanentes legales en los Estados Unidos y la subpoblación elegible para naturalizarse:] 2015-2019,” U.S. Department of Homeland Security Office of Immigration Statistics [Oficina de Estadísticas de Inmigración del Departamento de Seguridad Nacional de EE. UU.], Septiembre de 2019, https://www.dhs.gov/sites/default/files/publications/immigration-statis….

- 38 a Jeanne Batalova, Mary Hanna y Christopher Levesque, “Frequently Requested Statistics on Immigrants and Immigration in the United States”, [Estadísticas solicitadas con frecuencia sobre inmigrantes e inmigración en los Estados Unidos], Instituto de Política Migratoria, 11 de febrero de 2021, https://www.migrationpolicy.org/article/frequently-requested-statistics….

- 39 a Stuart Thompson and Charlie Warzel, “One Nation, Tracked” [“Una nación, rastreada”], New York Times, 19 de diciembre de 2019. https://www.nytimes.com/interactive/2019/12/19/opinion/location-trackin….

- 40 a Sara Morrison, “The Hidden Trackers in Your Phone, Explained” [“Los rastreadores ocultos en su teléfono, explicados”, Sara Morrison, Vox, 8 de julio de 2020]. https://www.vox.com/recode/2020/7/8/21311533/sdks-tracking-data-location.

- 41 a Thompson and Warzel, “How to Track President Trump” [”Cómo rastrear al presidente Trump”] New York Times, 20 de diciembre de 2019. https://www.nytimes.com/interactive/2019/12/20/opinion/location-data-na….

- 42 a Brooke Auxier et al., “Americans and Privacy: Concerned, Confused and Feeling Lack of Control Over Their Personal Information” [”Los estadounidenses y la privacidad: preocupados, confundidos, y sintiendo falta de control sobre su información personal”], Pew Research Center, 17 de agosto de 2020. https://www.pewresearch.org/internet/2019/11/15/americans-and-privacy-c….

- 43 a Shoshana Zuboff, “You Are Now Remotely Controlled”, [Usted ahora está controlado de forma remota], New York Times, 24 de enero de 2020. https://www.nytimes.com/2020/01/24/opinion/sunday/surveillance-capitali….

- 44 a Noah Kulwin, “Shoshana Zuboff Talks Surveillance Capitalism's Threat to Democracy,” [“Shoshana Zuboff habla sobre la amenaza del capitalismo de vigilancia a la democracia”], Intelligencer, 25 de febrero de 2019, https://nymag.com/intelligencer/2019/02/shoshana-zuboff-q-and-a-the-age….

- 45 a Kulwin, “Shoshana Zuboff.”

- 46 a Yasha Levine, Surveillance Valley: The Secret Military History of the Internet (2018) [El valle de la vigilancia: la historia militar secreta de la Internet (2018)].

- 47 a Johana Bhuiyan y Sam Levin, “Revealed: the software that studies your Facebook friends to predict who may commit a crime, [Revelado: el software que estudia a tus amigos de Facebook para predecir quién puede cometer un delito] The Guardian, 17 de noviembre de 2021, https://www.theguardian.com/us-news/2021/nov/17/police-surveillance-tec….

- 48 a Sarah Brayne, “Big Data Surveillance: The Case of Policing,” American Sociological Review 82:5 [“La vigilancia de los grandes datos: el argumento a favor de la vigilancia policial”], American Sociological Review 82:5, 29 de agosto de 2017, https://doi.org/https://doi.org/10.1177/0003122417725865.

- 49 a Rani Molla, “Forget Warrants, ICE Has Been Using Cellphone Marketing Data to Track People at the Border”, [Olvídese de las órdenes judiciales, ICE ha estado usando datos de marketing de teléfonos celulares para rastrear a las personas en la frontera], Vox, 7 de febrero de 2020, https://www.vox.com/recode/2011/07/06/ice-border-cellphone-data-trackin….

- 50 a Blake Ellis, “The banks' billion-dollar idea”, [La idea de los mil millones de dólares de los bancos], CNN Money, 8 de julio de 2011, https://money.cnn.com/2021/pf/banks_sell_shopping_data/index.htm.

- 51 a En diciembre de 2021, después de ser presionado por la campaña NoTechForICE de Mijente, Just Futures Law y un senador del estado de Oregón, National Consumer Telecom & Utilities Exchange acordaron dejar de venderle nueva información de facturas de servicios públicos, direcciones de domicilios, números de Seguro Social y otros datos personales a Equifax, una agencia de crédito. Equifax ha estado vendiendo esta información, seleccionada de unos 171 millones de suscriptores de servicios públicos y telecomunicaciones, a agregadores de datos como Thomson Reuters, quienes tienen contrato con ICE. Desafortunadamente, los datos de los clientes de antes de octubre de 2021 continúa siendo retenida y puede ser vendida nuevamente, y las agencias de crédito como Equifax, Experian y TransUnion continúan recibiendo datos de las llamadas “listas de deudores por número de seguridad social” (“credit header”) de parte de los bancos. Ron Wyden, “Sen. Wyden letter to CFPB on sale of Americans' utility data,” [La carta del senador Wyden al CFPB sobre la venta de datos de servicios públicos de los estadounidenses], The Washington Post, 8 de diciembre de 2021, https://www.washingtonpost.com/context/sen-wyden-letter-to-cfpb-on-sale….

- 52 a Max Rivlin-Nadler, “How ICE Uses Social Media to Surveil and Arrest Immigrants,” [Cómo ICE usa las redes sociales para vigilar y arrestar a inmigrantes], The Intercept, 22 de diciembre de 2019, https://theintercept.com/2019/12/22/ice-social-media-surveillance/; también ver Drew Harwell, “ICE investigators used a private utility database covering millions to pursue immigration violations”, [Los investigadores de ICE utilizaron una base de datos de servicios públicos privados que cubre millones para perseguir violaciones de inmigración], Washington Post, 26 de febrero de 2021, https://www.washingtonpost.com/technology/2021/02/26/ice-private-utilit…; Benjamin Hayes, El uso de Inmigración y Control de Aduanas de las bases de datos de los lectores automatizados de matrículas”, 33 Georgetown Immig. L.J. 145, 2018, https://www.law.georgetown.edu/immigration-law-journal/wp-content/uploa….

- 53 a “The Stanford Open Policing Project,” [”El proyecto de la vigilancia policial abierta de Stanford”] consultado del 19 de abril de 2021, https://openpolicing.stanford.edu/.

- 54 a Peter Eisler et al., “Why 4,998 Died in U.S. Jails before Their Day in Court,” [“Por qué 4,998 personas murieron en las cárceles estadounidenses antes de tener su día en la corte], Reuters,16 de ocrubre de 2020, https://www.reuters.com/investigates/special-report/usa-jails-deaths/.

- 55 a Community Justice Exchange, An Organizer’s Guide to Confronting Pretrial Risk Assessment Tools in Decarceration Campaigns, [Guía del organizador para confrontar las herramientas de evaluación de riesgos de la detención preventiva en las campañas de excarcelación, diciembre de 2019, https://static1.squarespace.com/static/5e1f966c45f53f254011b45a/t/5e35a….

- 56 a Derek Gilna, “Criminal Background Checks Criticized for Incorrect Data, Racial Discrimination”, [Las verificaciones de antecedentes criminales son criticadas por tener datos incorrectos y discriminación racial], Prison Legal News, 15 de febrero de 2014, https://www.prisonlegalnews.org/news/2014/feb/15/criminal-background-ch….