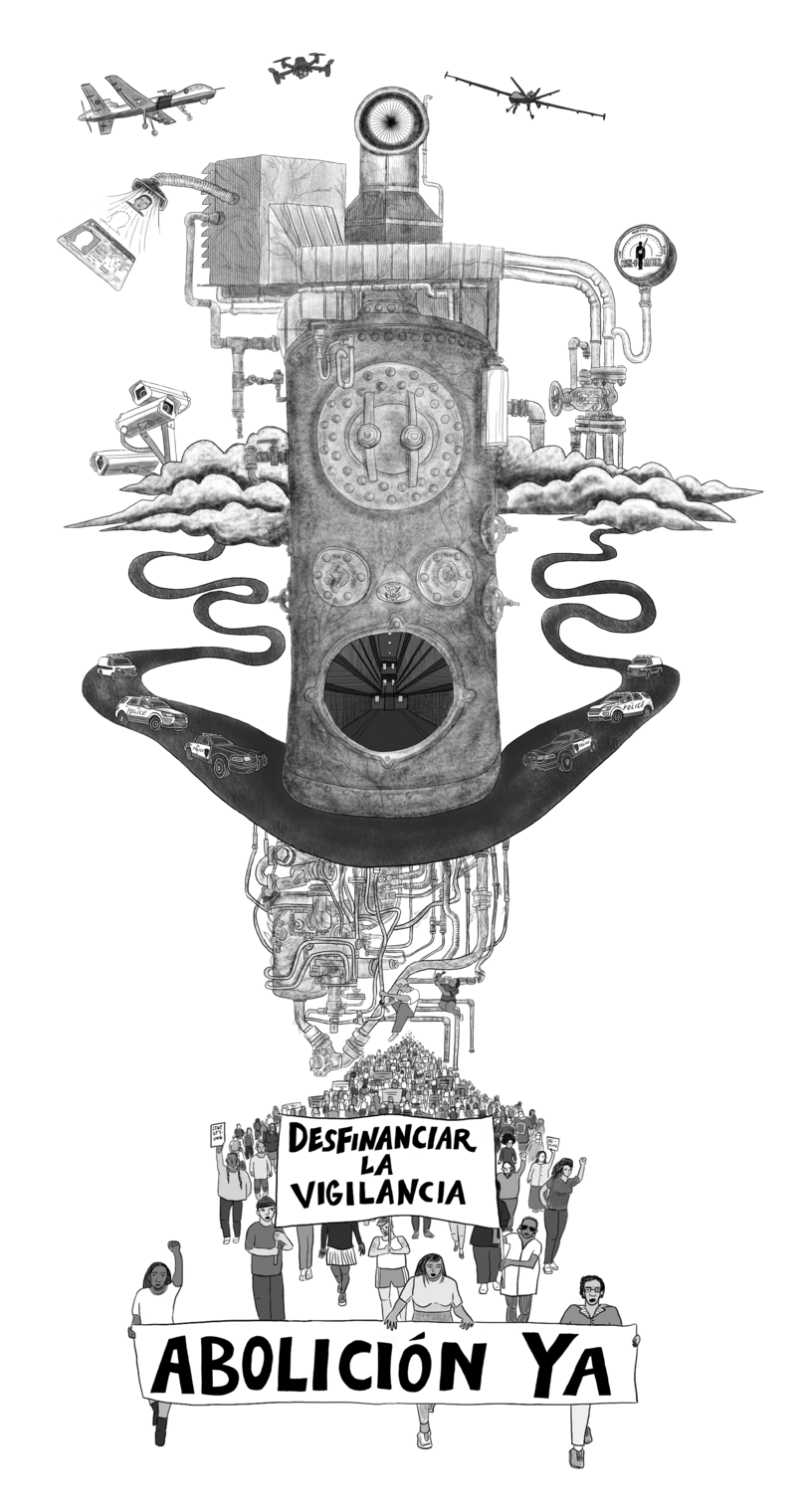

Para muchos de nosotros hoy en día, la “vigilancia” puede parecer que está integrada como parte de nuestras vidas diarias. En el mundo posterior a los eventos del 11 de septiembre puede parecer imposible permanecer sin ser observados o sin dejar ningún rastro. Ya sea por medio de cámaras de video montadas en lugares públicos, o nuestro uso de teléfonos celulares y búsquedas en la Internet, parece que casi todo lo que hacemos puede ser rastreado por cualquier persona con las herramientas adecuadas.

Intentar resistirse a la vigilancia puede parecer anacrónico en el mejor de los casos e inútil y paranoico en el peor.

Los “datos” y la “recopilación de datos” en el mundo de hoy puede parecer algo inevitable. Muchos de nosotros creemos en la validez inherente de la recopilación y análisis de datos como funciones de nuestra realidad moderna que puede mejorar nuestras vidas. Nosotros podemos asociar los “datos” con cosas que son científicas, medibles y objetivas.

Pero las metodologías y categorías de recopilación de datos, tal como existen en la actualidad, heredan y ejercen el peso de siglos de estrategias y justificaciones estatales para identificar, gestionar y controlar poblaciones que podrían amenazar los intereses de la clase dominante. No hay nada neutro acerca de los datos y nada pasivo acerca de la vigilancia. La vigilancia utiliza datos para clasificarnos por categorías y, en las palabras de la teórica Simone Browne, para “aplastar a algunos de nosotros” al exponer de manera diferencial a algunos de nosotros a la violencia estatal, incluso cuando disfraza y naturaliza el proceso de hacerlo.

No hay nada neutro acerca de los datos y nada pasivo acerca de la vigilancia.

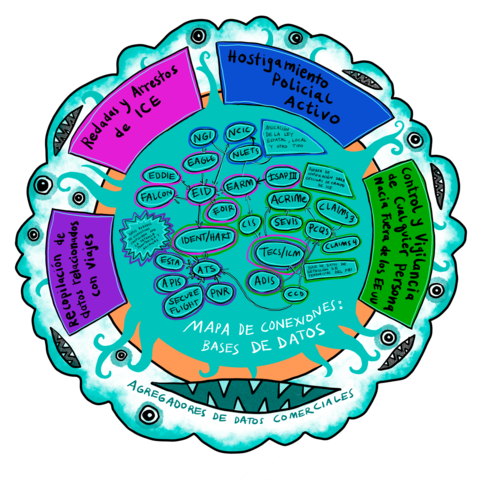

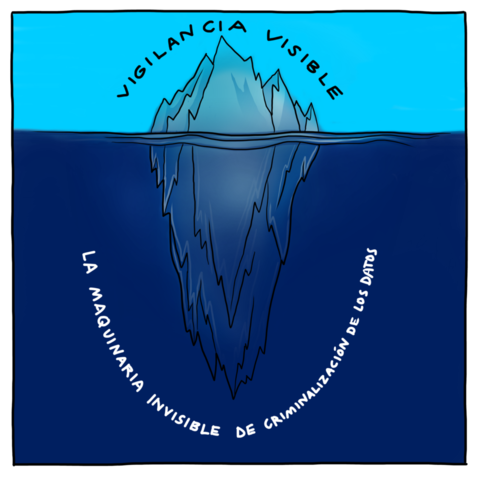

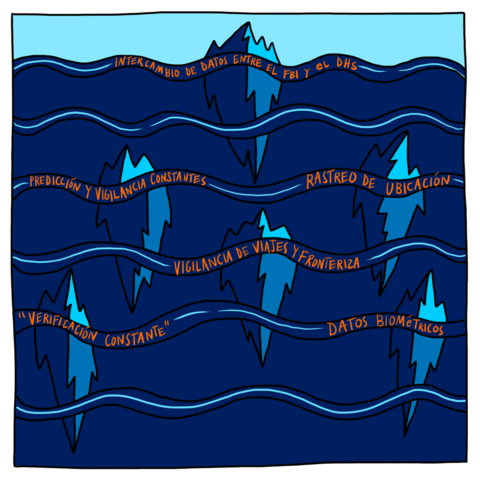

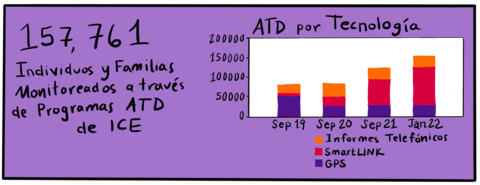

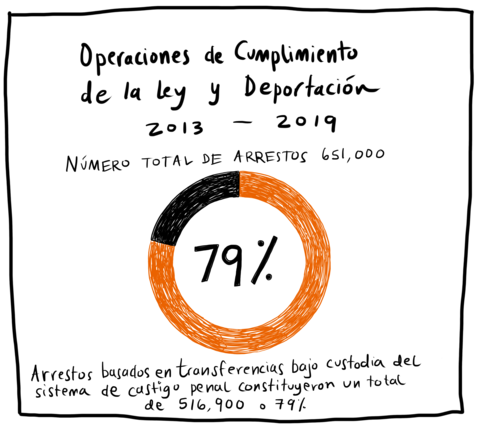

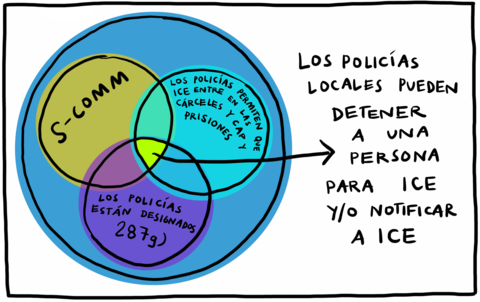

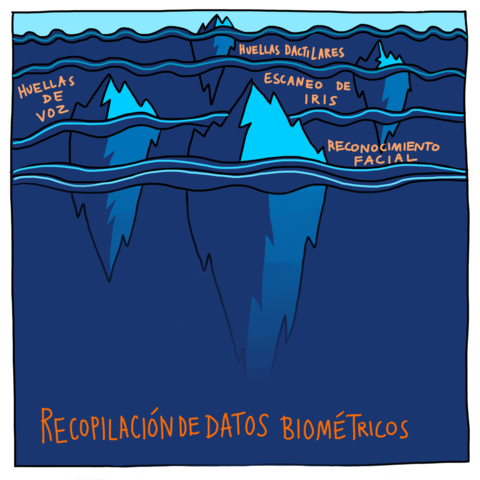

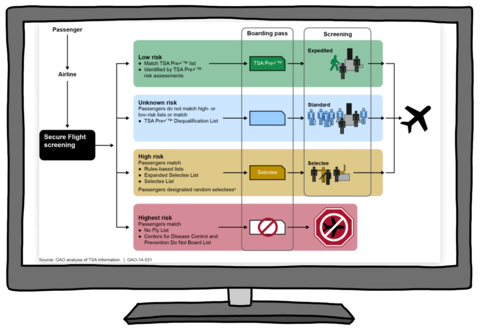

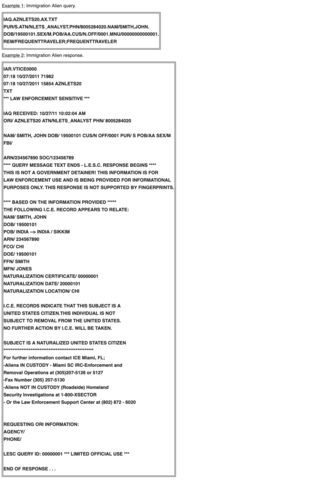

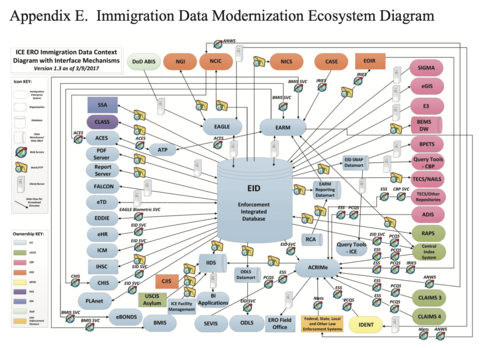

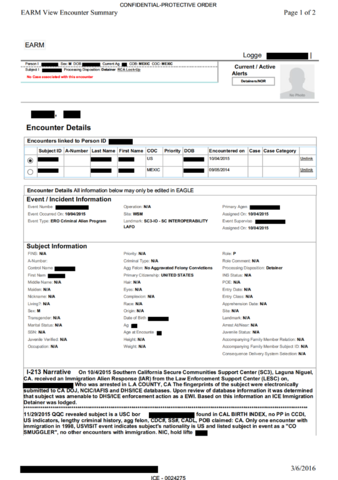

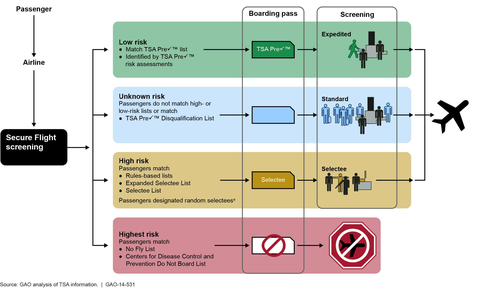

Las personas migrantes están siendo especialmente aplastadas. Las personas migrantes existen de manera precaria en el estado-nación moderno y la economía neoliberal globalizada, con frecuencia produciendo riqueza para múltiples países mientras se les niegan los derechos legales y se les somete a un escrutinio, dislocación y castigo continuos y mejorados. Mientras muchos de lo sistemas que marcan y mantienen la vulnerabilidad de los migrantes no están visibles, al examinar los procesos técnicos que tienen como objetivo y “verifican” a los migrantes, podemos identificar una característica clave de las tecnologías impulsadas por los datos y orientadas a los organismos de cumplimiento de la ley hoy en día: Están creados para garantizar que una persona que había sido criminalizada en el pasado continúe siendo, por diseño, criminalizada en el futuro, sin importar si infringen alguna ley o no. Dado que una característica clave de nuestra estructura legal es separar y excluir a las personas, las tecnologías basadas en los datos orientadas a la aplicación de la ley están diseñadas para garantizar que las personas identificadas como objetivo encajen en categorías criminalizadas que justifiquen la exclusión bajo y más allá de la ley. Además de esto, la vigilancia de personas migrantes es automatizada para que cualquier persona nacida fuera de los Estados Unidos siempre permanezca siendo sospechosa.

Dado que una característica clave de nuestra estructura legal es separar y excluir a las personas, las tecnologías basadas en los datos orientadas a la aplicación de la ley están diseñadas para garantizar que las personas identificadas como objetivo encajen en categorías criminalizadas que justifiquen la exclusión bajo y más allá de la ley.

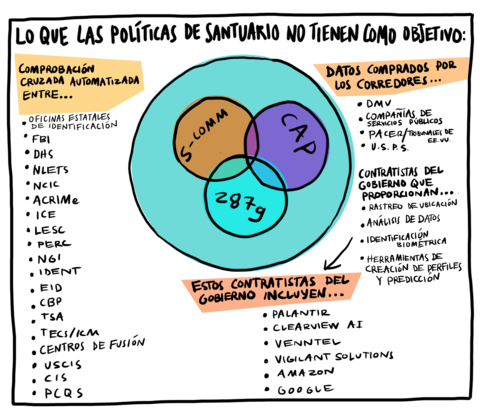

Por lo tanto, la exención de la aplicación de la ley (arresto, encarcelamiento y/o deportación) se otorga sólo temporalmente, momento a momento, como un “registro permanente” ilegal de una persona (que incluye datos de arresto que no resultaron en una condena, notas de observación escritas a mano sobre cruces fronterizos, itinerarios de viajes anteriores recopilados por aerolíneas comerciales y acusaciones no comprobadas por parte de la policía y las autoridades de viajes de pertenencia a pandillas o grupos terroristas) se compara con docenas de leyes penales (a menudo inexactas y desactualizadas) y conjuntos de datos comerciales y software de predicción de “riesgo”.

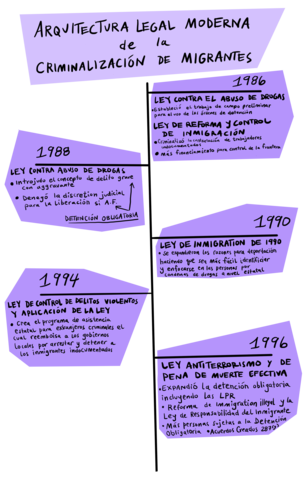

La criminalización es el proceso y práctica que justifica dicha catalogación y control de poblaciones objetivo, de manera individual y por categoría.

La criminalización es el proceso y práctica que justifica dicha catalogación y control de poblaciones objetivo, de manera individual y por categoría. A través de la criminalización, las personas migrantes son aplastadas de manera desigual por lo que la socióloga Ana Muñiz llama “control migratorio con seguridad agregada”, el cual caracteriza y castiga a las personas migrantes musulmanas y del medio oriente como terroristas y, a las personas migrantes centroamericanas y mexicanas como miembros de pandillas, criminales y traficantes de drogas.

La criminalización de las personas migrantes mediante el uso de datos es el enfoque de nuestro proyecto.

La criminalización legitima la exclusión formal de una persona de acceder a sus derechos legales completos, así como la exposición a muerte prematura y oportunidades de vida reducidas. El estado usa doctrina legal y conceptos criminológicos seudocientíficos para crear y reunir datos supuestamente objetivos para probar la criminalidad de una persona y abogar por la intervención y la corrección, con frecuencia en forma de disminución del estatus legal y castigo. La criminalización de los datos con frecuencia es creada por la vigilancia. La vigilancia es la observación no consensuada de individuos y comunidades realizada por entidades estatales, corporativas o académicas las cuales tienen el poder de sacar un significado de la misma, tener control sobre ella, explotarla o de alguna otra manera lucrarse de una población observada. La vigilancia es la intervención activa en forma de predicción del comportamiento para su modificación; es el control social en tiempo real.

La vigilancia es la intervención activa en forma de predicción del comportamiento para su modificación; es el control social en tiempo real.

Durante demasiado tiempo hemos caracterizado la naturaleza expansiva del intercambio de información, la recopilación biométrica, las tecnologías utilizadas por los organismos de cumplimiento de la ley y las asociaciones comerciales con las fuerzas policiales como un problema de los proveedores de tecnología individuales impulsados por la búsqueda de ganancias. Dentro del movimiento de justicia migrante, nos hemos concentrado en tipos individuales de tecnologías, programas y compañías sin cuestionar el hecho de que los mismos motivos en los que se basan estas prácticas son ilegítimos y se derivan de justificaciones racistas centenarias para el robo de tierras y la esclavitud transatlántica. En vez de eso, con frecuencia hemos adoptado, sin sentido crítico, soluciones correctivas para la vigilancia moderna que viene de las perspectivas de la “privacidad” proconstitucionales, las cuales se fijan en protecciones de procedimiento o supervisión de nuevas tecnologías, la postura teatral en torno al “consentimiento” y, están arraigadas en un marco conceptual y legal derivado de los derechos de propiedad de las personas blancas que no protegen a aquellos de nosotros que somos criminalizados, no ciudadanos o excluidos de los privilegios legales de alguna otra manera.

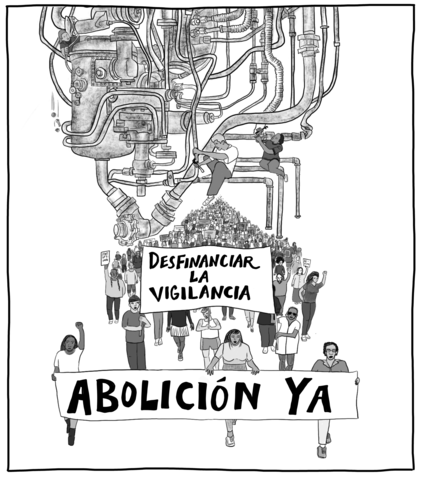

Hoy, colectivamente, muchos de nosotros estamos cambiando hacia la dirección correcta. Según los conceptos como el capitalismo de vigilancia comienzan a penetrar en la corriente principal y los artículos de noticias revelan cómo las aplicaciones de teléfonos inteligentes y los proveedores de servicios públicos les venden nuestra información personal a corredores de datos comerciales y a ICE, podemos aprovechar el creciente disgusto colectivo por el robo de datos.

Ha llegado el momento de que un nuevo movimiento de masas exija la soberanía de los datos para desmantelar la criminalización en el camino hacia la abolición.