Circuitos de retroalimentación de criminalización interminables

Ver la versión de página completa para imprimir Tabla de contenidoIntercambio de datos entre el FBI y el DHS, S-Comm, 287(g), CAP, ICE y la Policía

En las siguientes secciones examinamos la forma en la que la criminalización de los datos opera dentro de:

- las interacciones con la policía y la discriminación según el perfil racial

- Los sistemas automatizados para el intercambio de datos que utilizan las agencias y los organismos de cumplimiento de la ley

- el capitalismo de vigilancia: el mercado en expansión de corredores de datos, las aplicaciones de teléfonos celulares, las redes sociales y el acoso digital

- las tecnologías biométricas y las prácticas encubiertas de identificación

- la vigilancia y la supervisión de seguridad de viajeros

- las vías burocráticas para visas y naturalización

Para este informe, nuestra meta no es ofrecer una taxonomía completa de todas las bases de datos gubernamentales y comerciales que se utilizan para criminalizar. En cambio, cuestionamos cómo la montaña enmarañada y borrosa que podemos percibir podría indicar la forma en la que opera una maquinaria más grande.

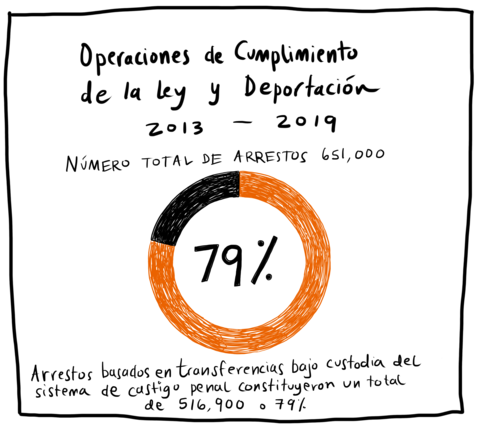

La construcción de la crinmigración

La colaboraciones y el intercambio de datos entre las fuerzas policiales y ICE han sido la forma más eficiente de criminalizar y deportar del territorio estadounidense a cifras sin precedentes de inmigrantes. La mayoría de los arrestos de ICE están basados en transferencias de personas desde las cárceles y prisiones directamente a ICE. Una auditoría de la Oficina del Inspector General del DHS en 2020 analizó los datos de la Oficina de Detención y Deportación (ERO, por sus siglas en inglés) desde 2013 hasta 2019 y encontró que “516,900 o el 79% de sus 651,000 arrestos totales fueron personas bajo custodia en transferencia del sistema de justicia penal”.Nota al pie 1

Image Source Nota al pie 2

Operaciones de cumplimiento de la ley y deportación 2013-2019, Número Total de Arrestos 651,000, Arrestos basados en transferencias bajo custodia del sistema de castigo penal constituyeron un total de 516,900 o 79%.

La digitalización y la centralización de las bases de datos gubernamentales empezó desde 1967 con los registros del FBI.Nota al pie 3 Sin embargo, la digitalización de los registros de personas migrantes inició años después. No fue sino hasta el año 2008 que las huellas dactilares adjuntas en las solicitudes de “beneficios” de inmigración, tales como las visas de viajeros y la naturalización se subieron a las bases de datos. Asimismo, sólo a partir de 2010 los investigadores de ICE empezaron a subir consistentemente las huellas dactilares que se tomaban de las personas durante los intercambios con los organismos de cumplimiento de la ley.Nota al pie 4

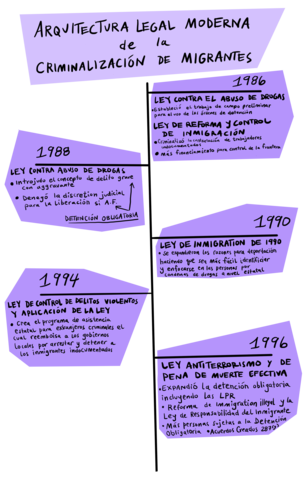

La arquitectura legal de la criminalización moderna de personas inmigrantes en los Estados Unidos tiene menos de cuarenta años.

Muchas leyes claves tienen sus raíces en años tan recientes como la década de 1980 cuando se chocaron la Guerra Fría y la racializada Guerra contra las Drogas. En 1986, la Ley de Reforma y Control de la Inmigración (IRCA, por sus siglas en inglés) criminalizó por primera vez en la historia de los Estados Unidos la contratación de trabajadores indocumentados e incrementó los recursos para que el Servicio de Inmigración y Naturalización (INS, por sus siglas en inglés) vigilara la frontera.Nota al pie 5 La ley IRCA también le exigió al Fiscal General de los Estados Unidos que deportara cuanto antes a las personas no ciudadanas que tuvieran condenas por “delitos motivo de deportación”. Este suceso inició la práctica de identificar como objetivos a los inmigrantes con condenas por delitos y expandió los mecanismos para establecer una vigilancia policial de los inmigrantes.

FuenteNota al pie 6

Arquitectura legal moderna de la criminalización de migrantes. 1986: Ley contra el Abuso de Drogas: Estableció el trabajo preliminar para el uso de las órdenes de detención. Ley de Reforma y Control de Inmigración: Criminalizó la contratación de trabajadores indocumentados. Hubo más financiación para la aplicación de la ley en la frontera. 1988: Ley contra el Abuso de Drogas: Introdujo el concepto del delito grave con agravante; denegó la discreción judicial para la liberación. En caso de un delito grave, detención obligatoria. 1990: Ley de Inmigración de 1990: Expandió las razones para la deportación, con lo cual se volvió más fácil poner en el blanco a las personas por condenas de drogas a nivel estatal. 1994: Ley de Control y Aplicación de la Ley de Delitos Violentos: Crea el programa de asistencia estatal en torno a extranjeros criminales, el cual reembolsa a los gobiernos locales por arrestar y detener a los inmigrantes indocumentados. 1996: Ley Antiterrorismo y de Pena de Muerte Efectiva: Expandió la detención obligatoria incluyendo las LPR, Ley de Reforma de Inmigración Ilegal y Responsabilidad del Inmigrante, más personas fueron sujetas a la Detención Obligatoria, Acuerdos 287(g) fueron Creados.

La administración del presidente Clinton continuó y expandió esas prácticas con la aprobación en 1996 de la Ley Antiterrorismo y de Pena de Muerte Efectiva (AEDPA, por sus siglas en inglés). Esta ley creó y expandió los motivos para la detención y la deportación obligatoria de personas inmigrantes, incluyendo a las personas en condición de residentes legales a largo plazo. Fue la primera ley de Estados Unidos que formalmente autorizó deportación acelerada, una forma modificada de la que se utiliza ampliamente hoy en día Nota al pie 7

Además, en 1996 la administración del presidente Clinton aprobó la Reforma de Inmigración Ilegal y la Ley de Responsabilidad del Inmigrante (IIRIRA, por sus siglas en inglés), la cual fusionó la inmigración con la criminalidad.Nota al pie 8 La ley IIRIRA es una piedra angular de nuestra política de inmigración actual. La misma:

- permitió la creación del programa 287(g), el cual le permitió al DHS involucrarse en acuerdos con las fuerzas policiales locales para llevar a cabo ciertas funciones de agentes de inmigración;

- expandió la lista de condenas que dan lugar a una detención “obligatoria”; y

- aumentó el número de condenas que dan lugar a deportaciones al expandir aún más una categoría aplicable sólo para personas inmigrantes creada por la Ley contra el Abuso de Drogas de 1988: “delito grave con agravante”.Nota al pie 9

El Congreso determina qué infracciones califican como delitos graves con agravantes (no todos los delitos graves con agravantes son delitos graves) y, una condena por un delito grave con agravante impide tener acceso a recursos de asistencia como el asilo e incrementa la vulnerabilidad a la deportación.

Colaboración entre las fuerzas policiales y ICE

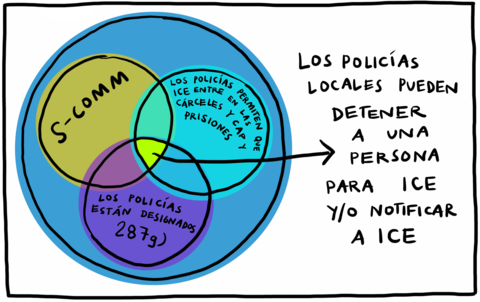

En la siguiente sección analizamos tres colaboraciones destacadas entre las fuerzas policiales y ICE que institucionalizaron la criminalización de los datos de personas migrantes y no ciudadanas dentro protocolos de las fuerzas policiales no propios de inmigración.Nota al pie 10 Como podrá ver, el intercambio sistémico de información a nivel de la red de datos anula muchos de los acuerdos de santuario que existen en la actualidad.

La integración formal de la base de datos del FBI y del DHS es aún más novedosa que las leyes de crinmigración que se mencionaron anteriormente, remontándose aproximadamente a 1998. Esta integración se aceleró después de la Ley Patriota de 2001, cuando el Congreso ordenó la creación de un sistema electrónico en el que se compartiera información de las fuerzas policiales y de inteligencia para confirmar la identidad de las personas que solicitaran visas para ingresar a los Estados Unidos.Nota al pie 11 Al mismo tiempo, el Congreso reestructuró las leyes federales de los organismos de cumplimiento de la ley para combinar la “seguridad nacional”, “control del crimen”, y “el control de inmigración”.Nota al pie 12 Solo un año después, en el 2002, el Congreso creó el DHS y le otorgó acceso inmediato a información en las bases de datos de las agencias federales de cumplimiento de la ley, sellando el trato para una red entrelazada de intercambio automatizado de bases de datos.

Desde la década de 1980 varios programas ya les habían dado acceso a las autoridades de inmigración a los datos de las fuerzas policiales, de las cárceles y de las prisiones. Con frecuencia, estos programas no tienen fechas claras sobre su inicio o terminación. Existen diferencias de implementación con base en las regiones, así como también existen superposiciones e inconsistencias. Además, como respuesta a la presión social en oposición a las colaboraciones formales entre las fuerzas policiales y ICE, la agencia continuó sus colaboraciones de intercambio de información con las fuerzas policiales locales y estatales, aunque frecuentemente tratando de pasar desapercibidos. En la actualidad, muchos de los intercambios de datos y consultas sobre estatus migratorio están incorporados en los sistemas informáticos que utilizan las fuerzas policiales para realizar funciones rutinarias (como agregar las huellas dactilares de una persona). En los sistemas automatizados actuales, cada persona que haya nacido por fuera de los Estados Unidos, o cuyo lugar de nacimiento se conozca en las bases de datos gubernamentales estadounidenses, es sometida automáticamente a un examen detallado para deportación en caso de que se le arreste y se registre su detención por cualquier motivo, sin importar el cargo y si finalmente se desestima.Nota al pie 13

S-COMM, los policías permiten que ICE entre en las cárceles y CAP y prisiones, los policías están designados 287(g), los policías locales pueden detener a una persona para ICE y/o notificar a ICE

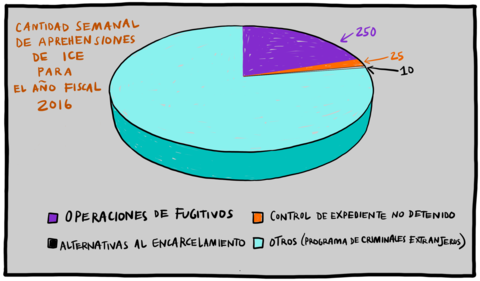

Programa de Criminales Extranjeros

El Programa de Criminales Extranjeros (CAP, por sus siglas en inglés) ha estado presente de una u otra forma desde que una ley de 1986 declaró que las personas condenadas de ciertos delitos deberían ser una prioridad para los organismos de cumplimiento de la ley. El CAP ha sido más agresivo en algunos estados que en otros. “La irregularidad en el programa desde luego supone que las preferencias de los funcionarios de las fuerzas policiales a nivel local o estatal (así como las preferencias de los agentes de ICE en una o en otra región) desempeñaron una función”, declaró un artículo de Vox.Nota al pie 14 Hoy en día, el CAP es un programa conjunto que incluye una variedad de colaboraciones entre fuerzas policiales locales y ICE con nombres como VCAS, LEAR, REPAT, DEPORT, JCART, los cuales usan tácticas que van desde “chequeos de las cárceles” en persona hasta el intercambio automatizado de bases de datos biométricas.Nota al pie 15

El CAP empezó como colaboraciones en su mayoría voluntarias y poco sofisticadas entre las fuerzas policiales locales y los organismos de cumplimiento de las leyes migratorias. Bajo el CAP, las cárceles y las prisiones frecuentemente comparten los registros de detención con los agentes de inmigración y/o les dan acceso presencial a los agentes de inmigración autorizados para interrogar a las personas encarceladas sobre quienes ICE sospecha que podrían deportar, sin importar si la persona detenida puede eventualmente ser acusada o condenada.Nota al pie 16 El CAP les permite a los agentes de policía locales enviar a las personas directamente a un arresto inmigratorio y le permite a ICE utilizar un proceso de criminalización como herramienta para facilitar deportaciones masivas. El CAP se fundamenta totalmente en la identificación de objetivos y en la discriminación según el perfil racial y nacional: Si se sospecha que usted “no es ciudadano”, eso es suficiente para que usted califique para una evaluación de CAP e interrogación de ICE en la cárcel o en la prisión.Nota al pie 17 Un informe del Consejo Estadounidense de Inmigración de 2013 encontró que el CAP evalúa “dentro de las instalaciones de la Oficina de Prisiones (BOP, por sus siglas en inglés) y en todas las instituciones penales estatales a todas las personas que declaran haber nacido en el extranjero”.Nota al pie 18

A pesar de su nombre, los programas de CAP se utilizaron para deportar más de 22,000 inmigrantes sin antecedentes penales entre el año fiscal 2013 y el año fiscal 2016.Nota al pie 19

El CAP estaba establecido mucho antes de la prueba piloto del programa S-Comm en el año 2008 (más información sobre el S-Comm a continuación). Este programa opera desde todas las oficinas locales de ICE, en todos los estados y prisiones federales y, en muchas cárceles locales.Nota al pie 20 El CAP se ha mezclado sin problemas con la maquinaria y los procesos del programa S-Comm, ya que ICE utiliza muchas de las mismas verificaciones automatizadas de bases de datos accionadas por las detenciones de las fuerzas policiales y, depende en gran medida de la cooperación de las cárceles y las prisiones para cumplir las órdenes de detención inmigratorias y las solicitudes de notificación de puesta en libertad. Durante la administración del presidente Obama, el CAP fue el mecanismo principal a través del cual ICE deportó a personas desde el interior de los Estados Unidos.Nota al pie 21 Vox informó que durante la administración del presidente Obama, el CAP fue responsable por entre dos tercios y tres cuartos de las deportaciones a principios de la década de 2010.Nota al pie 22 El Centro de Información de Acceso a Registros Transaccionales (TRAC, por sus siglas en inglés) en la Universidad de Syracuse llegó a una conclusión similar para el año fiscal 2016, con base en un análisis de registros de casos individuales sobre los datos de detenciones y deportaciones obtenidos de ICE enNota al pie 23

Source Nota al pie 24

Cantidad semanal de aprehensiones de ICE para el año fiscal 2016, Operaciones de fugitivos, Alternativas al encarcelamiento, Control de expediente no detenido, otros (Programa de Criminales Extranjeros)

Aunque muchos todavía conocen al CAP como el programa de “evaluación de estatus en la cárcel”, tanto el CAP como el S-Comm utilizan sistemas automatizados (más detalles a continuación) que buscan emparejar los expedientes del FBI con los registros de información biométrica y biográfica de inmigración de una persona tomados por un agente de policía durante el proceso de detención. Históricamente, los datos “biométricos” hacían referencia generalmente a las huellas dactilares. En la actualidad, ICE y el FBI están equipados con software de reconocimiento facial y datos fotográficos de fácil acceso de las licencias de conducir estatales, de los registros de visas y naturalización, así como fotos extraídas de la Internet y de las redes sociales.

Acuerdos del programa 287(g)

La Sección 287(g) de la Ley de Inmigración y Nacionalidad (INA, por sus siglas en inglés) le permite al DHS actuar en representación de las fuerzas policiales estatales y locales para llevar a cabo la ejecución de leyes migratorias a través de interrogatorios y arrestos, o haciendo seguimiento a la resolución de cargos locales, estatales o federales. Estas colaboraciones hoy en día toman dos formas principales: el “modelo de aplicación de leyes migratorias en la cárcel”, el cual autoriza a las fuerzas policiales locales a emitir órdenes de detención inmigratorias, o el “modelo de oficial de servicio de captura”, el cual les pide a las cárceles y prisiones que le notifiquen a ICE o que detengan a una persona a nombre de ICE, si se sospecha que esa persona podría ser deportable.Nota al pie 25 Las colaboraciones del programa 287(g) son voluntarias y se formalizan mediante acuerdos de memorando de entendimiento (MOU, por sus siglas en inglés) que se realizan entre el estado o las fuerzas policiales locales y las autoridades de inmigración.Nota al pie 26

La administración del presidente Trump aumentó radicalmente el número de acuerdos del programa 287(g) de 34 a finales de 2016, a 151 en noviembre de 2020. Sin embargo, a pesar del aumento de los acuerdos del programa 287(g), es difícil calcular si las deportaciones han aumentado como resultado. ICE afirma que no desglosa los datos del programa 287(g) para contar deportaciones y, en su lugar, emite informes mensuales de “interacciones” que sólo incluyen “una muestra” de personas identificadas bajo el programa 287(g).Nota al pie 27

Programa Comunidades Seguras (S-Comm)

En el año 2008, el DHS realizó una prueba piloto del programa S-Comm. Esta prueba piloto formalizó el hoy en día extendido proceso automatizado de enviar las huellas dactilares recolectadas durante un registro de detención por parte de las fuerzas policiales para compararlas con las bases de datos de inmigración y de viajeros y corroborar la posibilidad de deportación.

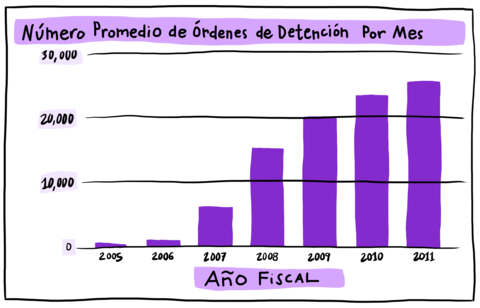

Automatizar las verificaciones en las bases de datos tuvo consecuencias inmediatas y radicales. Un producto de la automatización de ICE es la orden de detención inmigratoria (más detalles a continuación), que se ha adoptado ya sea mediante la solicitud de ICE a una cárcel o prisión para que se “detenga” a una persona que podría ser puesta en libertad, o la solicitud de ICE para recibir una “notificación de puesta en libertad” de una persona que ICE considere que podría ser deportable. En el año fiscal 2005, ICE emitió aproximadamente 600 órdenes de detención inmigratorias por mes con base en las correspondencias automatizadas de huellas dactilares, pero al finalizar el año fiscal 2011, las órdenes de detención inmigratorias mensuales sobrepasaban la cifra de 26,000. A pesar de que el programa S-Comm fue voluntario al comienzo, debido a la oposición de defensores y miembros de la comunidad en Nueva York, Massachusetts e Illinois, el gobierno federal hizo que el programa fuera obligatorio.Nota al pie 28 Hasta el 22 de enero de 2013, el intercambio de la base de datos del S-Comm se había implementado completamente en todas las 3,181 jurisdicciones dentro de los 50 estados, el Distrito de Columbia y los cinco territorios estadounidenses.

FuenteNota al pie 29

Número promedio de órdenes de detención por mes, Año fiscal

El S-Comm generó mucho rechazo del público y varias comunidades han hecho presión para que sus jurisdicciones y sheriffs se rehúsen a cooperar con las órdenes de detención de ICE. El TRAC informó que “las agencias de los organismos de cumplimiento de la ley con los rechazos más recientes registrados estaban concentrados en Nueva York y en California” y, dos de cada tres solicitudes de órdenes de detención inmigratorias enviadas a las Centrales de Detención en Queens y en Brooklyn se registraron como rechazadas.Nota al pie 30 El condado de Santa Clara en California rechazó cumplir las órdenes de detención inmigratorias más del 90% del tiempo.

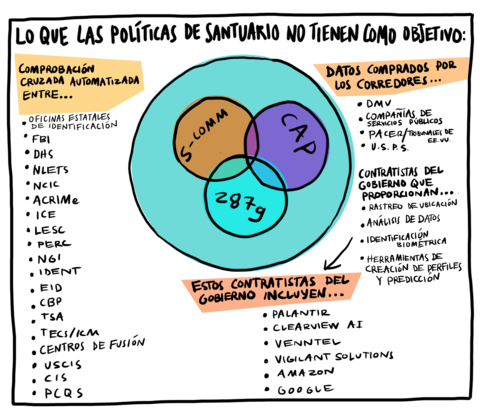

S-COMM, CAP, 287g, LO QUE LAS POLÍTICAS DE SANTUARIO SUELEN TENER COMO OBJETIVO: Los policías pueden negar el acceso a las listas de la cárcel/prisión o a los interrogatorios en persona. Las cárceles locales pueden negar las detenciones de ICE para retener a una persona para ICE. Los policías locales pueden no compartir información directamente con ICE, incluida la información de cuándo la persona será liberada.

LO QUE LAS POLÍTICAS DE SANTUARIO NO TIENEN COMO OBJETIVO: COMPROBACIÓN CRUZADA AUTOMATIZADA ENTRE... Oficinas estatales de identificación, FBI, DHS, NLETS, NCIC, ACRIMe, ICE, LESC, PERC, NGI, IDENT, EID, CBP, TSA, TECS/ICM, CENTROS DE FUSIÓN, USCIS, CIS, PCQS; DATOS COMPRADOS POR LOS CORREDORES: DMV, COMPAÑÍAS DE SERVICIOS PÚBLICOS, PACERS, TRIBUNALES DE EE. UU., SERVICIO POSTAL DE ESTADOS UNIDOS; CONTRATISTAS GUBERNAMENTALES QUE PROPORCIONAN... Rastreo de ubicación, análisis de datos, identificación biométrica, herramientas de creación de perfiles y predicción, ESTOS CONTRATISTAS DEL GOBIERNO INCLUYEN... PALANTIR, CLEARVIEW AI, VENNTEL, VIGILANT SOLUTIONS, AMAZON, GOOGLE

A pesar de lo meritorias que estas victorias han sido para los organizadores, especialmente a nivel local, es importante tener en cuenta que las órdenes de detención inmigratorias son solamente la punta de esos icebergs — y si una persona no es transferida directamente a la custodia de ICE por parte de las fuerzas policiales locales, todavía existen muchas formas en las que ICE puede ubicar y controlar a una persona que ha sido señalada por las bases de datos criminalizadoras.

Procesos automatizados de criminalización de los datos

La constante vigilancia y predicción, el “acecho de migrantes y viajeros”, “sets de datos comerciales”, “arresto y fichado”, “centros de datos de ICE y de Investigaciones de Seguridad Nacional (HSI, por sus siglas en inglés)”

¿Cómo podemos desmantelar todo el sistema de criminalización de los datos, el cual es completamente automatizado a nivel informático y de base de datos? En esta sección le damos una mirada en profundidad a estos procesos y sistemas de datos.

- Arrestos y registros de detención La comparación y verificación de las bases de datos con los registros del DHS se volvió un procedimiento estándar en la vigilancia policial diaria durante la era de implementación del programa S-Comm, pero ese no fue el final. Hoy en día, los datos penales punitivos se fusionan con una variedad en expansión de bases de datos del DHS y datos de aplicaciones de teléfonos celulares, ubicación e identificación, los cuales se venden comercialmente para propósitos de predicción y discriminación según el perfil racial. A continuación, presentamos una versión resumida de este proceso, paso a paso.

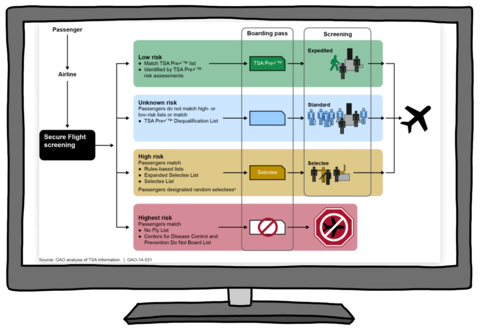

- Vigilancia y criminalización de viajeros: Mucho antes del programa S-Comm e incluso antes del 11 de septiembre de 2001, la vigilancia de las aerolíneas y el espionaje de compras en la Internet ya era la norma. Como veremos más adelante, desde los acontecimientos del 11 de septiembre el estado ha reemplazado en gran parte su anterior modelo de “lista negra” por algoritmos continuos de acoso virtual mediante la creación y el uso de la inteligencia artificial para procesar cantidades masivas de datos y para identificar objetivos selectivamente de cualquier población escogida. En la Sección 7 se describen las herramientas y técnicas históricas e innovadoras que se utilizan para identificar a las personas de manera encubierta en los espacios públicos, así como en espacios carcelarios y, compararlas con múltiples bases de datos públicas y privadas para evaluarlas en la cualidad ambigua de “riesgo”.

Órdenes de detención inmigratorias: potencial criminalizador

Para aquellos de nosotros que estamos en contacto con el sistema de inmigración, una orden de detenciónNota al pie 31 o retención de inmigración (una versión del formulario I-247Nota al pie 32 ) puede ser el primer artefacto que encontramos en el proceso de criminalización de los datos de ICE que siguió una parada de la policía. Las órdenes de detención inmigratorias son solicitudes que ICE les hace a las fuerzas policiales para que mantengan a alguien en la cárcel o en la prisión por un período no mayor a 48 horas después del cese de reclusión de la persona, o para que se le notifique a ICE antes de su puesta en libertad. Alguna versión de una orden de detención inmigratoria ha sido utilizada por la agencia precursora de ICE, el Servicio de Inmigración y Naturalización (INS, por sus siglas en inglés) ha utilizado una versión de una orden de detención inmigratoria al menos desde la década de 1950.Nota al pie 33 Pero no fue sino hasta el lanzamiento del programa S-Comm en 2008 que la emisión de órdenes de detención inmigratorias se disparó.Nota al pie 34 El S-Comm automatizó el proceso que, en combinación con la maquinaria legal masiva de criminalización y deportación de inmigrantes que se desarrolló por décadas, creó la red policial de captura y criminalización de los datos dragnet que está vigente hoy en día.

Las órdenes de detención inmigratorias emiten una red amplia, traduciendo la versión interna de ICE de la “causa probable” a arrestos y posibles deportaciones al tratar de conectar los datos del perfil y biométricos de una persona con los registros que almacenan las agencias gubernamentales y las bases de datos comerciales que muestran la posibilidad de una estancia prolongada, una entrada sin inspección, una orden de arresto vigente, una condena penal, una deportación previa o cualquier otro factor que haga a una persona vulnerable a un arresto de ICE.Nota al pie 35

Por gran parte de la última década, ICE ha dependido en gran medida, tanto de manera ideológica como de manera práctica, en las órdenes de detención inmigratorias. Posteriormente, la orden de detención inmigratoria depende de la comparación y verificación de datos digitales automatizados. En octubre de 2020, el informe del Servicio de Investigación del Congreso menciona que “la mayoría de las órdenes de detención de ICE están basadas en verificaciones electrónicas de bases de datos”.Nota al pie 36

Mediante el uso de una orden de detención inmigratoria, ICE convierte los datos criminalizados en posible ejecución de las leyes. Al fusionar las bases de datos penales y de inmigración, las órdenes de detención inmigratorias pretenden convertir en una realidad la antigua afirmación de que la inmigración es sinónimo de criminalidad y, por lo tanto, que la ejecución de las leyes de inmigración y de las leyes penales son lo mismo. Pero las órdenes de detención inmigratorias no son órdenes judiciales legalmente ejecutables ni “avisos para comparecer” oficiales de los tribunales, las mismas son simplemente solicitudes de ICE (legalmente cuestionables) a otros organismos de cumplimiento de la ley afines. Nota al pie 37

No solamente la deportación, sino también la interoperabilidad y el rastreo continuo.

Las órdenes de detención inmigratorias por sí solas no son el objetivo final. Estas órdenes son las puntas visibles del iceberg que hacen parte de procesos automatizados de la última etapa después de múltiples pasos de la criminalización de los datos.

Si solamente miramos las órdenes de detención inmigratorias, la historia parece no concluyente. Según se mencionó anteriormente, en el año fiscal 2019 ICE no puso bajo custodia de hasta el 80 por ciento de las personas para las cuales PERC emitió órdenes de detención inmigratorias.Nota al pie 38 ICE todavía podría ubicar a estas personas para interrogarlas y/o arrestarlas en sus hogares o en futuras audiencias en el tribunal, pero si no las ubican, estas personas se mantienen en el limbo hasta que un nuevo evento o interacción desencadene una vez más la maquinaria de la criminalización de los datos.

Incluso en medio del punto máximo de deportaciones durante la administración del presidente Obama en 2013, el radio de coincidencias-deportaciones de huellas dactilares del S-Comm alcanzó su nivel más alto, sin embargo, sólo representó alrededor de un cuarto (28%) de las deportaciones de ICE de áreas no fronterizas de los Estados Unidos y, menos del 12% de todas las deportaciones de ICE.Nota al pie 39 Asimismo, a pesar del apoyo enérgico por el programa S-Comm de parte de ICE en la administración del presidente Trump, entre 2016 y julio de 2017, sólo entre el 2.5% y el 5% de las deportaciones del S-Comm desde el interior de los Estados Unidos fueron resultados de las órdenes de detención inmigratorias enviadas a las agencias locales de los organismos de cumplimiento de la ley. El TRAC mencionó que: “Al compararlo con las deportaciones de ICE de todas las fuentes”, no sólo de las coincidencias de las huellas dactilares del S-Comm, “este componente conformó una proporción aún más pequeña, menos del 1% de todas las deportaciones de ICE”.Nota al pie 40

Fuente Nota al pie 41

DEPORTACIONES DE ICE DESDE EL DEPARTAMENTO DE INTERIOR Y USO DE LAS ÓRDENES DE DETENCIÓN, SIN ORDEN DE DETENCIÓN, ORDEN DE DETENCIÓN, INTERIOR-SIN ORDEN DE DETENCIÓN, ORDEN DE DETENCIÓN, FRONTERA, TODAS LAS DEPORTACIONES DE ICE Y USO DE LAS ÓRDENES DE DETENCIÓN

Lo que los datos sugieren es que las órdenes de detención no son particularmente efectivas como vías directas a la deportación de personas, incluso para aquellas personas a quienes el sistema criminal legal vulnerabiliza. Parecería más bien que el juego largo del estado ha sido establecer una maquinaria bien estructurada e “interoperable” de bases de datos para garantizar que sin importar quién se encuentre a cargo formalmente exista un sistema separado, gobernado por decisiones de identificación de objetivos, algoritmos y procedimientos operativos, un sistema capaz de expandirse y alternar entre el rastreo a largo plazo de personas a escondidas, en tiempo real y el cumplimiento punitivo de alto perfil planeado para administrar y criminalizar a comunidades de personas con base en las prioridades del momento.

Parecería más bien que el juego largo del estado ha sido establecer una maquinaria bien estructurada e “interoperable” de bases de datos para garantizar que sin importar quién se encuentre a cargo formalmente exista un sistema separado, gobernado por decisiones de identificación de objetivos, algoritmos y procedimientos operativos, un sistema capaz de expandirse y alternar entre el rastreo a largo plazo de personas a escondidas, en tiempo real y el cumplimiento punitivo de alto perfil planeado para administrar y criminalizar a comunidades de personas con base en las prioridades del momento.

Socavamiento de los santuarios

Existen muchas maneras en las que la criminalización de los datos se intercambia entre las agencias de los organismos de cumplimiento de la ley locales y federales. Muchos de estos procesos automatizados anulan y eluden las políticas de “santuarios” que se han conseguido con esfuerzo. Estos procesos pasan desapercibidos, tomando la forma de programas pilotos de corta duración y acuerdos informales que pueden convertirse en prácticas sin nombre normalizadas que se incrustan en la tecnología y podrían incluso contradecir las políticas formales.

Nueva York es un estudio de casos en confusión. La mayoría de las personas, incluyendo algunos políticos en el estado, piensan que las leyes locales de santuarios impiden la colaboración de la policía con las agencias de ejecución de leyes migratorias. Sin embargo, debido a que el intercambio de bases de datos es automatizado en todos los 50 estados, no existe una verdadera forma de no participar en la “colaboración”.

Como lo informó el sitio de noticias Documented, “El estado de Nueva York tiene un marco teórico de santuario relativamente robusto: solamente un sheriff participa en el controversial programa federal 287(g), el cual actúa en representación de funcionarios locales de las fuerzas policiales, típicamente personal de instituciones penales, para detener a personas inmigrantes para interrogatorios y arrestos.Nota al pie 42 Un tribunal de apelación de Nueva York decretó que las fuerzas policiales locales no pueden cumplir las solicitudes en las órdenes de detención inmigratorias de ICE para retener a las personas inmigrantes detenidas tras el cese de su reclusión.Nota al pie 43 El antiguo gobernador del estado de Nueva York, Andrew Cuomo, emitió una orden ejecutiva y una enmienda restringiendo la cooperación de las agencias estatales con ICE.Nota al pie 44

Sin embargo, como cualquier otro estado de los Estados Unidos, los funcionarios y las agencias de los organismos de cumplimiento de la ley de Nueva York utilizan los sistemas Nlets y NCIC, los cuales comunican información (biográfica o biométrica) de todas las personas arrestadas para la evaluación automatizada de las bases de datos del DHS.

Por separado, la División de Servicios de Justicia Criminal de Nueva York (parte de la Oficina de Identificación Estatal) también recibe huellas dactilares de los registros de detención y también se las envía a ICE. Desde 2005, la División de Servicios de Justicia Criminal de Nueva York (DCJS, por sus siglas en inglés) le ha notificado específicamente a ICE cada vez que recibe las huellas dactilares de una persona que ha sido deportada anteriormente. De hecho, según el informe anual de 2009 de la agencia estatal, la DCJS le reenviaba un aviso electrónico al Centro de Apoyo para el Cumplimiento de la Ley (LESC, por sus siglas en inglés) y una notificación de Blackberry en tiempo real a la unidad de detención de personas fugitivas de ICE en la ciudad de Nueva York.Nota al pie 45 A pesar de que el informe y parte de la tecnología que describe son anticuados, la estructura esencial de intercambio de datos sigue en vigor. Sigue siendo política de la DCJS reenviarle automáticamente una notificación a ICE cuando las huellas dactilares tomadas por las autoridades estatales mencionen un registro que incluya un aviso de una deportación anterior.Nota al pie 46

De manera similar, desde el año 2016 el programa del Sistema de Notificación de los Organismos de Cumplimiento de la Ley (LENS, por sus siglas en inglés) les ha permitido a las fuerzas policiales (incluyendo a los funcionarios de seguridad universitarios) en las agencias a nivel nacional (no solamente en Nueva York) inscribirse para recibir alertas de correo electrónico que señalen cuando una persona migrante que salga de la custodia de ICE es puesta en libertad o tiene pensado establecerse dentro de la jurisdicción de esa agencia de los organismos de cumplimiento de la ley.Nota al pie 47 Esto es adicional al intercambio de esa información por parte de ICE directamente con las oficinas y centros de fusión de identificación estatales, quienes posteriormente les notifican a las agencias locales de las fuerzas policiales.

¿Cómo funciona la criminalización automatizada?

El acoso y los arrestos en las calles a manos de la policía se centran desproporcionadamente en las personas negras y latinas de clase trabajadora. Por lo tanto, la policía tiene la tendencia a descartar poblaciones menos criminalizadas o no criminalizadas de las búsquedas de registros de inmigración. Estas búsquedas se inician después del arresto cuando las huellas dactilares de una persona se agregan al registro de detención. Una vez que las huellas de una persona se han registrado, el descubrimiento de cualquier registro que indique haber nacido en el extranjero es el detonante de los procesos de Consultas sobre el Estatus Migratorio de Extranjeros (IAQ, por sus siglas en inglés) y de Respuesta de Inmigración para Extranjeros (IAR, por sus siglas en inglés). Estos procesos dirigen el peso de la consulta e investigación del DHS para esa persona.Nota al pie 48 Al estructurar sus sistemas informáticos de esta manera, las fuerzas policiales no inmigratorias y el DHS han tenido éxito en implicar de manera procesal e ilegal los nacimientos en el extranjero, e incluso los viajes internacionales, como actos criminalizadores.

Arrestos y registros de detención

Existen dos vías procesales principales y conocidas para la criminalización automatizada de personas migrantes denominadas en el lenguaje del sistema informático vinculado de las fuerzas policiales: la Consulta sobre el Estatus Migratorio de Extranjeros (IAQ, siglas en inglés) y la Respuesta de Inmigración para Extranjeros (IAR, siglas en inglés). Estos son procesos computarizados que comparan automáticamente las huellas dactilares recolectadas por funcionarios de policía no inmigratorios con la información en la base de datos del DHS. De esta manera, se examinan los registros de una persona arrestada en búsqueda de evidencia sobre su nacimiento en el extranjero, solicitudes de visa de viajero, historial de cruces de frontera e interacciones anteriores con las autoridades de ejecución de leyes migratorias. Si estos registros salen a la luz, se somete a la persona arrestada a procesos nuevos o renovados de escrutinio, vigilancia, acoso y posible arresto por parte de ICE.

Como se mencionó anteriormente, la comparación y verificación de las bases de datos con los registros del DHS se convirtió en un procedimiento estándar en la vigilancia policial diaria durante la era de implementación del S-Comm y desde entonces ha crecido para incluir muchas bases de datos adicionales. A continuación presentamos una versión resumida de este proceso, paso a paso. En los apéndices, proveemos una descripción más larga y detallada de cada paso de este proceso y las bases de datos involucradas.

- Lo de tiene un policía. Tal vez es el resultado de una parada relacionada con el Programa Detener y Registrar (Stop-and-Frisk), o quizás un agente de policía le ordenó parar mientras usted conducía un vehículo que tenía una luz trasera averiada.

- El policía que lo detuvo exige su identificación. En algunos estados, negarse a darle su nombre a un oficial de la policía, o no tener una identificación con foto emitida por el gobierno, puede por sí solo llevar a un arresto.Nota al pie 49

Si usted tiene consigo un documento de identificación o una licencia de conducir expedida en los Estados Unidos y se la entrega al agente de policía, es posible que esta persona utilice el documento para tener acceso casi inmediato a sus registros del Departamento de Vehículos Motorizados (DMV, siglas en inglés). Esta división ofrece detalles biográficos, información sobre la validez o suspensión de su licencia, registro del vehículo, información sobre el seguro del vehículo y dirección residencial.

El agente de policía o el operador también realizarán una búsqueda rápida de cualquier orden de arresto vigente que pueda surgir en las bases de datos locales, municipales y estatales.

- El policía también puede decidir buscar su historial criminal en bases de datos federales adicionales. Ellos podrían ser capaces de realizar esta búsqueda desde su carro o vía un dispositivo móvil, o preguntarle al operador que lo haga por ellos.

Las bases de datos que probablemente consulten incluyen: El Centro Nacional de Información Criminal (NCIC, por sus siglas en inglés) y Nlets

-

Le arrestan y le llevan a la cárcel para hacer el registro de detención. Sus huellas dactilares son verificadas automáticamente entre los archivos a nivel estatal y los del FBI. Cuando su información y datos biométricos son ingresados al sistema de computadoras, se desencadena un proceso automático. Sus huellas dactilares, fotografía e información biográfica se reenvían automáticamente a la Oficina de Identificación Estatal (estas oficinas son como el FBI a nivel estatal que almacenan las huellas dactilares y el historial penal). Sus datos biométricos se comparan con la información en la base de datos del FBI, así como con las bases de datos biométricos del NCIC y del sistema de Identificación de Próxima Generación (NGI, por sus siglas en inglés) del FBI.Nota al pie 50

Bases de datos implicadas: NGI y NCIC

Centros neurálgicos de ICE: Centro de Apoyo para el Cumplimiento de la Ley y Centro de Respuesta para el Cumplimiento de la Ley del Pacífico

El Centro de Apoyo para el Cumplimiento de la Ley (LESC, siglas en inglés) y el Centro de Respuesta para el Cumplimiento de la Ley del Pacífico (PERC, siglas en inglés) son dos de los múltiples centros de datos de ICE que operan 24/7 para rastrear a cuantas personas de interés sea posible utilizando el proceso automatizado de criminalización de los datos después de una interacción con las fuerzas policiales y una coincidencia en las bases de datos. ICE asegura que anualmente los trabajadores del LESC procesan aproximadamente 1.5 millones de consultas biográficas y biométricas (IAQ). Después de una series de búsquedas automatizadas de mínimo dieciséis bases de datos del sistema criminal legal, de visas y de ciudadanía, el analista del LESC le aconsejará a un funcionario de deportación de ICE si la persona a la que se está examinando podría ser deportable y si se puede emitir una orden de detención inmigratoria o una retención inmigratoria.Nota al pie 51 El LESC trabaja estrechamente con las fuerzas policiales y las Oficinas Locales para ofrecer información sobre las personas que están detenidas y a quienes ICE podría identificar como objetivos.

- Nlets compara su información biométrica con la base de datos biométricos IDENT/ HART del DHS. Si algo indica que usted podría haber nacido en el extranjero, su perfil se les reenviará a los analistas de ICE mediante una Consulta sobre el Estatus Migratorio de Extranjeros (IAQ), ya sea biométrica o biográfica.

Si el Departamento de Seguridad Nacional tiene cualquier archivo suyo en su base de datos masiva; la cual puede haber recibido de solicitudes para “beneficios” de inmigración como una visa de viajes, naturalización o asiloNota al pie 52 — entonces, Nlets crea automáticamente una “Consulta de extranjero inmigrante” biométrica, o IAQ, la cual le notifica a ICE y a los organismos de cumplimiento de la ley sobre la “coincidencia”. Alternativamente, se crea una IAQ de información biográfica si su información biométrica no coincide con la información en la base de datos del DHS, sólo si usted nació fuera de los Estados Unidos (o si los registros del DHS no muestran en dónde usted nació).

Ambos tipos de IAQ desencadenan un proceso rápido y de varios pasos creado por ICE para automatizar la creación de órdenes de detención inmigratoria: un aviso para las fuerzas policiales sobre una persona bajo su custodia, especificando que ICE supuestamente está investigando a esa persona por violación de las leyes de inmigración y, una solicitud de notificación para ICE si la persona va a ser puesta en libertad.

Las bases de datos que se utilizan: IDENT/HART

- Los analistas de ICE en el Centro de Apoyo para el Cumplimiento de la Ley en Williston, Vermont reciben en IAQ de Nlets.Nota al pie 53 Los IAQ son puestos en una fila. Una vez que una IAQ llega a la parte superior de la fila, un analista contratista de ICE la toma de la fila, realiza consultas superficiales iniciales en la base de datos y empieza a trabajar en la Respuesta a Inmigrantes Extranjeros (IAR, por sus siglas en inglés). El analista contratista utiliza el Sistema de Administración de Información de Respuesta Criminal Extranjera (ACRIMe, por sus siglas en inglés) y monitorea el proceso de verificación de sus datos en un gran número de bases de datos gubernamentales y privadas.Nota al pie 54

- El ACRIMe busca automáticamente coincidencias de nombre y fechas de nacimiento en diferentes bases de datos penales, de aduana y de inmigración.Nota al pie 55

Las bases de datos y los sistemas que se utilizan y en los que se hacen las consultas pueden incluir: ACRIMe, Nlets, CIS (Sistema de Catálogo Central)Nota al pie 56 , CLAIMS 3 y 4, EID (Base de Datos Integrada de Organismos de Cumplimiento de la Ley), EAGLE (Interfaz Gráfica de Usuario de Arresto para el Cumplimiento de la Ley de EID) , ENFORCE, Módulo de Deportación de Extranjeros de ENFORCE (EARM), Módulo de Enjuiciamiento (PM), OM², Sistema de Notificación de Organismos de Cumplimiento de la Ley (LENS), EDDIE, IDENT/ HART, ADIS (Sistema de Llegadas y Salidas), SEVIS (Sistema de Información para Estudiantes y Visitantes de Intercambio), y EOIR (Oficina Ejecutiva de Revisión de Inmigración)

Documentos legales de 2017 indican que ICE depende de dieciséis bases de datos.Nota al pie 57 (Esta declaración podría minimizar el hecho de que debido a que muchas bases de datos se vinculan con otras, hacer contacto con un sistema como el EID en realidad podría brindar conjuntos de datos de más de una docena de bases de datos separadas.) - Con base en las búsquedas anteriores, el analista de ICE en el LESC decide si ICE tiene el fundamento para emitir una orden de detención inmigratoria en su contra o para arrestarle. El ACRIMe se usa para preparar una Respuesta de Inmigración para Extranjeros (IAR, siglas en inglés) que le recomienda a un oficial de deportación de ICE si usted puede ser deportado.Nota al pie 58 La IAR incluye el último estatus migratorio o de ciudadanía conocido de una persona, su información biográfica básica y sus antecedentes penales. Después, ACRIMe les devuelve la IAR de manera electrónica tanto a la agencia solicitante como a la Oficina de Local ERO de ICE que está en la región del solicitante. Si el analista decide que una persona puede ser deportable, entonces un agente u oficial de ICE puede presentar una orden de detención a través del sistema ACRIMe y la IAR se envía a la oficina de campo local de ICE que tiene jurisdicción.Nota al pie 59 [DHS, “PIA para ACRIMe”, 28 de septiembre de 2018, página 2]. Sin importar la decisión, un oficial de campo de ICE todavía puede realizar su propia investigación, y tiene poder no supervisado para decidir cuando la “evidencia” que tiene es suficiente para justificar una orden de detención inmigratoria o un arresto.Nota al pie 60

- El IAR se envía desde LESC a una oficina de campo de ICE, y/o PERC. El ACRIMe les permite a los analistas contratistas en el PERC buscar en varias bases de datos comerciales, del sistema criminal legal y del DHS para comparar y verificar cualquier posibilidad de deportabilidad. Los funcionarios locales de ICE también pueden tener acceso a la investigación del analista a través de ACRIME y, también pueden realizar su propia investigación y análisis.

El PERC es un centro más nuevo, establecido en enero de 2015.Nota al pie 61 Los analistas contratistas de ICE en el PERC intentan identificar, ubicar y crear un caso en contra de las personas acerca de quienes sospechan que son deportables. Esto incluye personas que anteriormente han sido atrapadas por el sistema automatizado de criminalización de los datos, pero fueron puestas en libertad antes de que ICE las recogiera. El PERC crea órdenes de detención todo el día y toda la noche, extrayendo conjuntos de datos que recolectan todo tipo de información, desde publicaciones de redes sociales hasta los registros de naturalización de los parientes para tratar de justificar la “causa probable” para una orden de detención inmigratoria.

Una demanda en curso, Gonzalez vs. ICE, cuestionó si la emisión de órdenes de detención inmigratorias fundamentadas en bases de datos incompletas e imprecisas viola la Constitución y, se emitió una orden restrictiva en varios estados para impedir temporalmente que se llevaran a cabo las órdenes de detención inmigratorias del PERC. Un fallo del Circuito Noveno en septiembre de 2020 anuló la orden restrictiva anterior, pero ICE acordó cumplir de manera voluntaria con la orden restrictiva desde febrero de 2022 durante un período de 6 meses (hasta agosto de 2022) durante las negociaciones de conciliación. Nota al pie 62

Las bases de datos adicionales que los analistas del PERC consultan pueden incluir: Las bases de datos comerciales CLEAR y/o LexisNexis - ICE utiliza ACRIMe para emitir una orden de detención a la cárcel donde está detenido. Su destino está en manos de sus carceleros.

En el mejor de los casos: Incluso si los agentes de policía no cumplen con la orden de detención inmigratoria de ICE y usted es puesto en libertad, su “récord permanente” ahora está reforzado y conectado recientemente con datos criminalizadores. Si en el futuro usted tiene una interacción con las fuerzas policiales o con funcionarios de inmigración, sólo tomará una verificación rápida en las bases de datos para que ellos decidan si vale la pena detenerlo e investigarlo en profundidad. También, ICE podría decidir en cualquier momento priorizar buscarle. Ellos tienen información muy actualizada sobre dónde encontrarlo.

En el peor de los casos: Si la cárcel decide mantenerlo detenido o notificarle a ICE sobre los detalles de su puesta en libertad, ICE podría enviar a un agente para arrestarlo.

Cualquier persona puede estar en una base de datos de pandillas

Las acusaciones sobre ser miembro de una pandilla, que podrían parecer como que su nombre aparezca en cualquiera de las múltiples bases de datos de pandillas en todo el país, arrasan a más de un millón de personas a nivel nacional en un circuito de retroalimentación de criminalización de los datos.

Diferentes agencias definen a las “pandillas” de manera diferente. El Centro Nacional de Información Criminal (NCIC, por sus siglas en inglés) define a una pandilla ampliamente como: “un grupo de tres o más personas con un interés, vínculo o actividad en común caracterizado por conductas criminales o delincuentes”. Nota al pie 63

Las bases de datos de pandillas representan algunas de las características más indignantes de la criminalización de los datos. Es posible estar en una base de datos de pandillas y no saber al respecto. Estas bases de datos se mantienen en secreto, frecuentemente con entradas basadas completamente en la subjetividad de un funcionario de las fuerzas policiales. Estas bases de datos rastrean y comparten información ilegal y no demostrada de acusaciones sobre ser miembro de una pandilla, enlistando los nombres de personas condenadas de delitos “relacionados con pandillas”, así como personas que no han sido condenadas de nada pero a quienes se les acusa de estar “asociados”. Si usted tiene cercanía con personas a quienes se les acusa de ser miembros de una pandilla, o si usted simplemente existe en una comunidad con personas que han sido caracterizadas como miembros de una pandilla, es posible que su selección de prendas para vestir o de “visitar áreas de pandillas” (incluso si estas áreas incluyen su propia casa) conlleven a su inclusión en una base de datos de pandillas.Nota al pie 64 Ser incluido en una base de datos de pandillas hace que una persona sea más visible ante las fuerzas policiales para experimentar acoso y, todas las interacciones con los agentes de policía pueden conllevar fácilmente a un arresto, mayor criminalización y posible deportación. La falta de transparencia y de procedimientos para objetar las entradas de las bases de datos hacen prácticamente imposible objetar la inclusión y, el intercambio de datos entre las agencias hace que sea casi imposible eliminar el estigma de una inclusión única.

El capítulo moderno de utilizar acusaciones sobre estar afiliado a una pandilla para aumentar o multiplicar el castigo existe desde al menos la década de 1980, cuando California empezó a instituir mandatos judiciales contra pandillas, órdenes judiciales civiles de tipo libertad condicional que se enfocan en ciertos vecindarios. Si usted pasa tiempo o vive en un vecindario objetivo, un mandato judicial contra pandillas les permite a las fuerzas policiales arrestarlo por estar parado en la esquina con un miembro de su familia o un amigo.Nota al pie 65 Una vez que aparece en una lista como “miembro de pandilla”, puede recibir sentencias más largas si se le condena por alguna cosa.Nota al pie 66 Las acusaciones de estar afiliado a una pandilla pueden determinar en dónde se le encarcelará y pueden aumentar su riesgo de experimentar violencia en la cárcel o en la prisión, así como en su país de origen si lo deportan.Nota al pie 67

Ser criminalizado como miembro de una pandilla no termina después de su sentencia aumentada. En estados como California, una persona que ha recibido una condena aumentada con el cargo de pandilla debe registrarse como miembro de una pandilla durante mínimo cinco años después de su encarcelamiento.Nota al pie 68 Si usted es una persona no ciudadana, y se considera que está afiliada a una pandilla puede convertirlo en una prioridad para el DHS y convertirlo en no apto para recibir una tarjeta de residencia, DACA u otros beneficios y, posiblemente conllevar a su deportación. En efecto, no es poco común que ICE continúe siguiendo a alguien de manera indefinida, aún después de que haya ganado su caso de inmigración, basado en la afirmación de estar afiliado a una pandilla.Nota al pie 69

A mediados de la década del 2000 se vio la más grande expansión de creación e intercambio de bases de datos sobre pandillas entre las agencias federales. En el 2005, el Congreso creó el Centro Nacional de Inteligencia de Pandillas (NGIC, por sus siglas en inglés), una red interinstitucional con representantes del FBI, ICE y CBP, entre otras.

Fuente de la imagen Nota al pie 70

Poco después de la creación del NGIC, en 2007 el Congreso autorizó la Ley de Reducción y Prevención de Pandillas.Nota al pie 71 La base de datos nacional creada de conformidad con el proyecto de ley de 2007 se convirtió en lo que hoy en día es GangNet: un software de base de datos propiedad de un contratista federal, General Dynamics, que alimenta las bases de datos que contienen información personal sobre “personas sospechosas de ser miembros de pandilla, incluyendo lealtad a una pandilla, dirección postal, descripción física, marcas, tatuajes o fotografías identificativas y nacionalidad”.Nota al pie 72 A pesar de que GangNet en sí ha sido reemplazado en importancia por una red más descentralizada y distribuida de iniciativas de intercambio de información sobre pandillas a nivel local, estatal y regional, esta sección se enfoca en GangNet como un punto de inflexión en el que la criminalización de los datos en relación con las acusaciones sobre pandillas cambió a una nueva fase y, en cierto sentido, es representativo de los desarrollos que han seguido.

GangNet ofrece análisis de datos, software de reconocimiento facial, mapeo, un formulario de entrevista local y una lista de personas bajo vigilancia. Mediante el uso de un solo comando, las agencias pueden buscar de manera simultánea en su propio sistema GangNet y en una red de sistemas de GangNet en otros estados y agencias federales. ICE y el FBI, entre otras agencias de las fuerzas policiales, utilizan GangNet para rastrear y compartir información entre agencias.

Por un periodo limitado durante la administración del presidente Obama, ICE tuvo su propia base de datos ICEGangs, basada en el software GangNet. Su uso se descontinuó y, desde entonces, muchas bases de datos de ICE incluyen campos para incluir información sobre pandilla, incluyendo EID e ICM de Palantir. Los agentes de ICE también pueden acceder de diferentes maneras al Centro Nacional de Información Criminal (NCIC) del FBI, el cual tiene su propio expediente de pandillas conectado al NGIC, de muchas maneras diferentes.Nota al pie 73

Además, la Oficina de Investigaciones de Seguridad Nacional (HSI, por sus siglas en inglés) de ICE almacena información sobre investigaciones de pandillas en la base de datos ICM de Palantir. Esta es una versión actualizada de TECS, la base de datos de entradas y salidas en la frontera del Servicio de Aduanas y Protección Fronteriza de los Estados Unidos (CBP, por sus siglas en inglés). La agencia utiliza otro producto de Palantir, FALCON. Este producto tiene acceso, duplica y repite la información sobre acusaciones de pandillas de otras bases de datos de criminalización claves, como EID.Nota al pie 74

A nivel local y estatal existen innumerables bases de datos sobre pandillas que se utilizan y se comparten, desde bases de datos “internas” en departamentos de policía de los condados hasta bases de datos estatales como CalGang en California, en la que se enumeraron 80,000 personas como miembros de pandillas. Una auditoría de 2015 encontró que las fuerzas policiales “no podían corroborar ‘una proporción significativa de personas en la base de datos’ incluyendo docenas de bebés con la etiqueta ‘admitir ser miembro de una pandilla’”.Nota al pie 68 En el 2020, el Procurador General del estado revocó el acceso del Departamento de Policía de Los Angeles a la base de datos de pandillas del estado debido a los errores flagrantes de CalGang, y enfrentar los alegatos de discriminación según el perfil racial.Nota al pie 75 Pero el LAPD continúa operando y actualizando su propia base de datos de pandillas en toda la ciudad.Nota al pie 76 Y los productos Palantir mencionados anteriormente les permiten a los agentes de policía fijarse y rastrear a “miembros de pandillas” y, realizar búsquedas que comparan y verifican registros de las escuelas locales del distrito y el historial de ubicación de las matrículas vehiculares, ingresando el nombre de un supuesto miembro.Nota al pie 77

A pesar del trabajo organizativo persistente en contra de las bases de datos de pandillas, tanto la policía como ICE continúan utilizándolas como métodos y justificación para identificar como objetivos a las personas que han sido incluidas en ellas basado en la discriminación según el perfil racial. Debido al intercambio y a las excepciones de las bases de datos en la mayoría de las legislaciones, las leyes santuario locales o estatales ni tan siquiera tratan de proteger a las personas a las que se les acusa de ser miembros de pandillas.

Acechándole ahora: corredores de datos, aplicaciones de teléfonos celulares, redes sociales y seguimiento mediante GPS

Rastreo de ubicación: Corredores de datos, lectores automatizados de matrículas, redes sociales, rastreo de GPS

Siempre y cuando se les permita a los capitalistas de la vigilancia y a otros robar y vender nuestros datos de ubicación en tiempo real e históricos, esta información estará disponible para cualquier persona que pueda comprarla, incluyendo el DHS y otras agencias gubernamentales.

Siempre y cuando se les permita a los capitalistas de la vigilancia y a otros robar y vender nuestros datos de ubicación en tiempo real e históricos, esta información estará disponible para cualquier persona que pueda comprarla, incluyendo el DHS y otras agencias gubernamentales.Nota al pie 79

Si usted tiene un teléfono celular, está siendo acosado y sus datos personales están siendo vendidos por múltiples compañías cuyos nombres probablemente nunca ha escuchado.Nota al pie 80 Los llamados “proveedores de terceros” o corredores de datos como Venntel, Babel Street, Cuebiq, y LocationSmart recolectan datos de ubicación en tiempo real vía GPS.Nota al pie 81 Ellos monitorean sus actividades y movimientos a través de su teléfono vía aplicaciones que parecen benignas que usan kits de desarrollo de software, también llamados SDK.Nota al pie 82 Las aplicaciones que usan los SDK incluyen las aplicaciones sobre el clima, aplicaciones que monitorean el ejercicio y los videojuegos.Nota al pie 83 Los proveedores de terceros les proveen los SDK a los desarrolladores de aplicaciones de manera gratuita a cambio de la información que puedan recolectar de las mismas, o un porcentaje de los anuncios que pueden vender a través de las mismas. La información agregada que las aplicaciones recolectan pueden ser extremadamente reveladoras.

Existe un sinfín de ejemplos sobre datos de aplicaciones que se utilizan mucho más allá de la comprensión inicial de cualquier persona. Uno de los proveedores de terceros, Mobilewalla, aseguró que puede rastrear los celulares de los manifestantes y dijo que podía identificar la edad, el género y la raza de los manifestantes a través del uso de sus teléfonos móviles.Nota al pie 84 El historial de ubicación extraído por un proveedor de datos de la aplicación de búsqueda de pareja gay, Grindr, fue utilizado por dos reporteros para revelar la orientación sexual de un oficial principal católico. Nota al pie 85

Los organismos de cumplimiento de la ley compran informes de historial criminal, datos financieros de las oficinas de historial de crédito y otros datos personales para realizar perfiles raciales y caracterizaciones de las personas.Nota al pie 86 Por ejemplo, el CBP compra acceso a la base de datos global de ubicación móvil de Venntel vía un portal. Así, los funcionarios de CBP buscan en la base de datos de Venntel para obtener direcciones o números de teléfono.Nota al pie 87 El DHS también puede acceder al historial de ubicación de los teléfonos móviles de las bases de datos privadas que venden subscripciones o las plataformas de búsqueda, tales como LexisNexis y TransUnion.Nota al pie 88 [“LexisNexis proporcionará una base de datos gigante de información personal a ICE”; Rieke et al. Corredores de datos].

Algunos expertos han notado que los datos de ubicación de GPS “anonimizados” tienen la mala reputación de ser fáciles de comparar y verificar.Nota al pie 89 Un artículo de opinión publicado en el New York Times planteó la siguiente pregunta: “Considere su viaje diario al trabajo: ¿algún otro teléfono inteligente viajaría directamente entre su casa y su oficina todos los días?” Los autores concluyeron: “En la mayoría de los casos, averiguar una ubicación de la casa y una ubicación de la oficina era suficiente para identificar a una persona”. Nota al pie 90 En efecto, las “alertas de antenas” (pings) de ubicación de teléfonos celulares, recolectadas por las aplicaciones y almacenadas bajo perfiles conectados a identificadores móviles de anuncios que están asignados a teléfonos inteligentes, fueron suficiente información para identificar a los individuos que saquearon el edificio del capitolio en Washington, D.C., el 6 de enero de 2020.Nota al pie 91 Y el uso procesal de las “geocercas”, p.ej., obtener información de compañías privadas acerca de todas las personas en un área en un momento determinado, se ha vuelto exponencialmente más común en los años recientes.Nota al pie 92

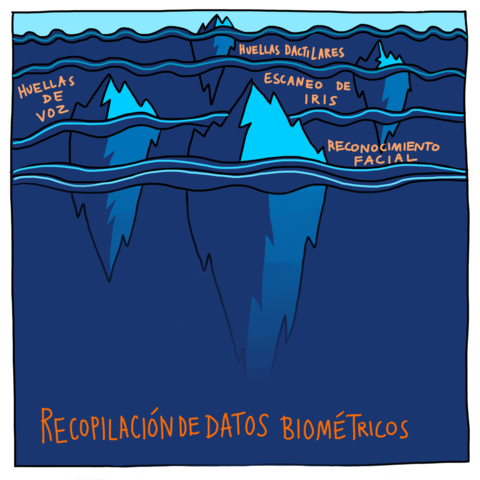

Datos biométricos: la catalogación como control

Recopilación de datos biométricos “Reconocimiento facial”, “Huellas de voz”, “Escaneo de iris”, “Huellas dactilares”

La criminalización de los datos le rastrea y categoriza implacablemente, pero para que sea significativo, usted debe ser identificable.

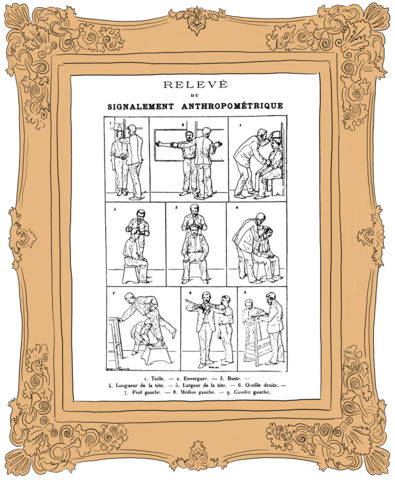

Los orígenes del uso de datos biométricos para criminalizar se pueden remontar a dos prácticas sociológicas claves de la era victoriana: la antropometría, la catalogación de individuos a nivel nacional, metropolitano y colonial basado en medidas físicas registradas por las autoridades y utilizadas para identificar a las personas; y las ideas eugenesias de que los atributos físicos podrían comprobar inferioridad racial así como criminalidad (“depravación mental”), las cuales se consideraban ser un rasgo hereditario.Nota al pie 93 Las prisiones, los asilos y la esterilización forzosa fueron respuestas institucionales a estos conceptos criminológicos del siglo XIX y comienzos del siglo XX. Estas respuestas son las precursoras de muchos de los enfoques carcelarios de la “justicia criminal” basados en el “tratamiento” y en la “reforma”.

Fuente de imagen: Nota al pie 94

En las dos últimas décadas después de los eventos del 11 de septiembre, las prácticas de identificación biométrica se han vuelto rutina.

Nuestras huellas dactilares, impresiones palmares, rostros, iris, voces y andares están siendo grabados y utilizados cada vez más (y frecuentemente en secreto) por agencias comerciales y gubernamentales, por dispositivos como nuestros teléfonos iPhone y, se pretende que sean métodos indiscutibles y objetivos para demostrar nuestras identidades. Los métodos de identificación biométrica a menudo se entrenan usando conjuntos de datos con prejuicios raciales.Nota al pie 95 Los algoritmos pueden fallar al no tener en cuenta cambios en apariencia física, discapacidades y género. Sin embargo, a medida que las conexiones de conjuntos de datos biométricos se expanden y se pueden comparar y verificar con otros datos de rastreo, las tecnologías como el reconocimiento facial le pueden permitir a cualquier persona que tenga acceso a los videos grabados por las cámaras de vigilancia la capacidad de identificar y rastrear nuestros movimientos en el mundo en tiempo real.Nota al pie 96

IDENT: la aspiradora de datos del DHS

El DHS y el CBP han invertido considerablemente en el robo de datos biométricos y en el acecho como métodos principales para vigilar y criminalizar a todas las personas nacidas en el extranjero que ingresan a los Estados Unidos. Desde la década de 1990, el gobierno ha recolectado y almacenado sistemáticamente datos biométricos de las personas inmigrantes.Nota al pie 97 En 1994, el precursor del DHS creó el Sistema Automatizado de Identidad Biométrica (IDENT) para recolectar datos biométricos (en aquel entonces, huellas dactilares) de las personas acusadas de tratar de entrar a los Estados Unidos sin autorización.

IDENT se convirtió en el sistema central para todo el DHS para almacenar y procesar datos biométricos, y después del 11 de septiembre comenzó a incluir los registros biométricos de las personas que habían tenido algún tipo de contacto con el DHS, incluyendo: solicitantes de visas en las embajadas y consulados de los Estados Unidos; personas no ciudadanas que viajaban hacia y desde los Estados Unidos; personas no ciudadanas solicitando “beneficios” de inmigración; personas migrantes no autorizadas detenidas en la frontera o en el mar por el CBP; personas sospechosas de haber violado la ley de inmigración que tuvieron algún encuentro o fueron arrestadas dentro de los Estados Unidos, los ciudadanos de los Estados Unidos que recibieron aprobación para participar en los programas de “viajeros confiables” del DHS como Global Entry [Entrada Global] o TSA PreCheck [Chequeo Previo de TSA]; y personas que adoptaron niños desde el extranjero. IDENT también traspasó a su base de datos los registros de huellas dactilares de muchos ciudadanos naturalizados de los Estados Unidos a quienes les tomaron las huellas antes de naturalizarse, y de no ciudadanos con visas vigentes.

El futuro de IDENT = HART

El Sistema Nacional de Tecnología de Reconocimiento Avanzada (HART, por sus siglas en inglés) es una iteración contemporánea del proyecto antropométrico que empezó en 1888 con las fotos policiales que se tomaban y catalogaban.

El Sistema Nacional de Tecnología de Reconocimiento Avanzada (HART, por sus siglas en inglés) es una iteración contemporánea del proyecto antropométrico que empezó en 1888 con las fotos policiales que se tomaban y catalogaban.Nota al pie 98

Se espera que IDENT sea reemplazado por el Sistema Nacional de Tecnología de Reconocimiento Avanzada (HART), una actualización multimillonaria que va a expandir exponencialmente la capacidad de la agencia para recopilar, compartir y analizar una amplia gama a una escala más elevada de datos biométricos, para ser almacenados en los servicios de internet llamados GovCloud de Amazon Web Services.Nota al pie 99 (En este informe, para poder dejar en claro la evolución de este sistema biométrico y reducir el número de acrónimos, nos referimos a “IDENT/HART” cuando describimos las funcionalidades planificadas para el sistema de datos, y nos referimos a “IDENT” para las versiones actuales y previas de este sistema de datos).

El HART expandirá radicalmente la capacidad del DHS para archivar datos biométricos y para buscar múltiples modos simultáneamente (reconocimiento facial y huellas dactilares al mismo tiempo, por ejemplo). De acuerdo con los comentarios enviados a la Oficina de Privacidad del DHS por Electronic Freedom Frontier, “el DHS también planea expandir enormemente los tipos de registros que recopila y almacena para incluir al menos siete identificadores biométricos diferentes, tales como datos de rostro y de voz, ADN y una categoría general para “otras modalidades”.Nota al pie 100 HART les permite a sus usuarios “determinar la identidad (1) de varias personas; (2) a distancia; (3) en espacios públicos; (4) sin notificación ni consentimiento; y (5) de manera continua y constante”.Nota al pie 101

HART permitirá que las “huellas dactilares latentes” (tomadas de las superficies, no sólo durante el registro de detención) sean subidas al sistema desde agencias penales punitivas ajenas a las agencias de inmigración. Las huellas dactilares latentes pueden archivarse para búsquedas futuras.Nota al pie 102 Al igual que muchas bases de datos del DHS, HART permite que un usuario se suscriba a notificaciones si el perfil de alguien en HART registra un nuevo “encuentro” con el DHS, o si hay un cambio de información en su registro.

HART se basará directamente en los registros creados de los viajeros hacia y desde los EE. UU., los documentos de empleo y las solicitudes de otras solicitudes de “beneficios” de inmigración, así como el sistema NGI del FBI, que almacena datos biométricos, incluidas fotografías, tomadas del Departamento de Estado de Vehículos de Motor. Nota al pie 103 Al igual que otros sistemas del DHS, el DHS utilizará HART con otras bases de datos para recopilar y almacenar “registros relacionados con el análisis de patrones de relación entre individuos”, incluidas las “relaciones no obvias”. Los datos en el sistema incluirán registros de ciudadanos estadounidenses y residentes permanentes, así como otras personas no ciudadanas.Nota al pie 104

Además, el DHS gastó cientos de millones de dólares configurando sistemas de vigilancia estatales y locales, incluyendo cámaras en lugares públicos que graban las rutinas y los viajes diarios de millones de personas.Nota al pie 105 Hay más de 30 millones de dichas cámaras de vigilancia en los EE. UU.; son operadas tanto por agencias públicas como entidades privadas, y son integradas con bases de datos, incluido el repositorio biométrico principal del FBI, llamado Next Generation Identification (NGI, anteriormente conocido como IAFIS); el cual también alimenta varias bases de datos del DHS.Nota al pie 106

El DHS bajo la administración de Biden retiró una propuesta de la era de Trump que habría requerido que más solicitantes de “beneficios” de inmigración (incluidos niños) tales como solicitudes de asilo y visas de estudiantes que sometan un rango expandido de información biométrica, incluyendo escaneo de ojos, huellas de voz, ADN, y fotografías para reconocimiento facial.Nota al pie 107 No obstante, el CBP y ICE continúan recolectando ADN de personas que están detenidas mediante el uso de kits de recolección de espécimen bucal suministrados por el Laboratorio del FBI. El CBP y ICE le envían las muestras de ADN recogidas al FBI, el cual después las procesa y almacena el perfil de ADN resultante.Nota al pie 108

HART puede convertirse en la base de datos biométricos más grande de los EE. UU. y la segunda más grande del mundo, y finalmente se espera que almacene, potencialmente relacione y comparta información de ADN.Nota al pie 109 Como destaca un informe de Just Futures sobre HART, la base de datos “crearía un catálogo masivo e invasivo de las diversas características físicas de millones de residentes de los EE. UU. y de personas fuera de los Estados Unidos”.Nota al pie 110

Vigilancia de viajeros y de la frontera

“Vigilancia de viajes y fronteriza”: Listas de vigilancia, Predicción de riesgos, visas, “Pistas de estancia prolongada”

La evolución de la vigilancia de viajeros por el gobierno de los Estados Unidos es una fábula que muestra la forma en la que la concentración obsesiva en las tecnologías de identificación y en la predicción automatizada de “riesgos” puede normalizar el robo de datos biométricos y la presunción de criminalidad hasta el punto de ser dados por hecho y aplicados universalmente.

La evolución de la vigilancia de viajeros por el gobierno de los Estados Unidos es una fábula que muestra la forma en la que la concentración obsesiva en las tecnologías de identificación y en la predicción automatizada de “riesgos” puede normalizar el robo de datos biométricos y la presunción de criminalidad hasta el punto de ser dados por hecho y aplicados universalmente.

No hay una ley ni regulación que requiera que ninguna persona muestre una identificación para poder volar dentro de los Estados Unidos.Nota al pie 111 Sin embargo, para la mayoría de las personas, rehusarse a hacerlo es una manera segura de perder un vuelo y puede conllevar a un arresto después de que la Administración de Seguridad en el Transporte (TSA, por sus siglas en inglés) llame a la policía.

Alrededor de 1998, un par de décadas antes de que ICE descubriera que podía eludir las órdenes judiciales de allanamiento simplemente comprando datos personales y de ubicación por parte de proveedores comerciales de terceros, el precursor del DHS, el Servicio de Inmigración y Naturalización (INS, por sus siglas en inglés), ya acosaba digitalmente a los viajeros de las aerolíneas utilizando registros creados por compras en línea de boletos de avión y discriminaba en función de sus hábitos de compra de boletos aéreos.Nota al pie 112 Para el 11 de septiembre de 2001, el gobierno ya estaba guardando expedientes en una base de datos que almacenaba no solamente cuándo y hacia dónde usted viajaba, sino también las comidas especiales que usted solicitaba, los números de contacto que usted ingresaba y el itinerario de sus viajes que no incluían viajes aéreos, tales como pasajes de autobus y de tren.Nota al pie 113

Antes de que la discriminación según el perfil racial se convirtiera en la norma dentro del sistema criminal legal para determinar el nivel de “riesgo” de las personas detenidas provisionalmente y, mucho antes de que se utilizaran herramientas algorítmicas de “verificación constante” para predecir cuáles estudiantes extranjeros de intercambio podían exceder el tiempo de estancia permitido, el CBP lideró el uso de software de modelado de amenazas en las fronteras de los Estados Unidos, calificando el nivel de riesgo de las mercancías comerciales y de las personas que ingresaban al país.

La vigilancia de los viajeros y la puesta en seguridad de la frontera, especialmente después del 11 de septiembre, crearon una plantilla para prácticas automatizadas de criminalización de los datos que están generalizadas hoy en día en los sistemas penal punitivo y de rastreo de personas inmigrantes.

Acoso digital inicial del DHS

Las reservas de las aerolíneas se han computarizado desde la década de 1980. A medida que el acceso a Internet se convirtió en una realidad para más personas durante la década de 1990, las reservas aéreas digitales y otras reservas de viajes crearon vías digitales para que el gobierno federal rastreara los movimientos tanto de personas ciudadanas como de personas no ciudadanas.

A lo largo de varias décadas, las subagencias del DHS y sus antecesores tuvieron acceso a los registros de reservas computarizados de los cuales extraían Información Avanzada sobre Pasajeros (API, por sus siglas en inglés) y después, copias de los Registros de Nombres de Pasajeros (PNR, por sus siglas en inglés) de los sistemas computarizados de reservas de las aerolíneas o de terceros.

La Información Avanzada sobre Pasajeros (API, siglas en inglés) incluye información vinculada con la zona de lectura mecánica de pasaportes y otros documentos de viaje, tales como el nombre, la fecha de nacimiento, el género, el número de pasaporte, el país de ciudadanía y el país de expedición del pasaporte. Los Registros de Nombres de Pasajeros (PNR, siglas en inglés) incluyen la información que la API contiene, además de que también pueden incluir la dirección postal del viajero, sus itinerarios, números de tarjetas de crédito, direcciones de correos electrónicos, direcciones IP con marca de hora, números telefónicos, información del contacto de emergencia, asignación de asientos y otros detalles de viaje. El Servicio de Aduanas de los Estados Unidos, una organización legado de la Oficina de Aduanas y Protección Fronteriza (CBP, siglas en inglés), empezó a recibir datos API de las aerolíneas voluntariamente en 1997. Después de los eventos del 11 de septiembre se empezó a exigir los datos PNR. Esta práctica le dio eficazmente al DHS copias exactas y agregadas de las bases de datos de transacciones y de gestión de relaciones con los clientes de toda la industria de aerolíneas.

El DHS también descubrió que también podía adquirir los datos PNR de proveedores de terceros con quienes las aerolíneas subcontrataban para hacer reservas. Este acuerdo anuncia la práctica actual de examinación de datos sin órdenes de allanamiento mediante corredores de datos comerciales.

A finales de la década de 1990, el Servicio de Aduanas de los Estados Unidos utilizaba “herramientas computarizadas” para predecir si los cargamentos que entraban, salían y transitaban en los Estados Unidos podrían violar las leyes estadounidenses.Nota al pie 114 Inicialmente, las herramientas de predicción de riesgos solamente se utilizaban para evaluar los medios de transporte y a las personas cuyos trabajos eran entregar mercancías comerciales. En 1999, todos los viajeros internacionales que ingresaban a las Estados Unidos eran evaluados como objetos y caracterizados según el “riesgo” por el sistema de análisis caja negra de la agencia. Los datos PNR, que mezclan los archivos de solicitudes de comidas en las aerolíneas comerciales, los itinerarios de viajes en bus, los números de contactos de teléfonos fijos y las transacciones de tarjetas de crédito, en combinación con los registros de cruce de fronteras, interacciones con funcionarios de aduanas y datos legales penales, se utilizaron como variables para evaluar las amenazas y como carne de cañón para entrenar los algoritmos. Este fue un cambio conceptual y legal clave.

Capitalización del “riesgo” después del 11 de septiembre

“Para los terroristas, los documentos de viaje son tan importantes como las armas”. 9/11 Commission Report [Informe de la Comisión Nacional sobre los Ataques Terroristas contra los Estados Unidos].

El tipo y la cantidad de información recolectada de los pasajeros de aerolíneas que abordan vuelos dentro, hacia y desde los Estados Unidos internacionalmente, así como también el sobrevolar los Estados Unidos, cambió radicalmente después de los eventos del 11 de septiembre. A pesar de que los viajes de las personas no ciudadanas estadounidenses se había tratado por mucho tiempo como sospechosos por naturaleza, antes del 11 de septiembre la mayoría de las personas ciudadanas estadounidenses estaban acostumbradas a viajar sin ser tratadas como un posible terrorista. Eso cambió de la noche a la mañana. La suposición que de un viajero tuviera un derecho legal a su privacidad y libre circulación, sin obstáculos de inspecciones corporales invasivas y escaneos de rayos X, fue reemplazada por los protocolos contemporáneos normales que soportamos habitualmente para abordar un vuelo. A pesar de que las largas filas, las inspecciones y tener que quitarse los zapatos son prácticas molestas para todas las personas, muy pocas personas nos hemos dado cuenta de las formas en las que nos vigilan antes y después de salir del aeropuerto. Tampoco nos hemos dado cuenta de que la medida en que nos evalúan constantemente como amenazas de seguridad (en tiempo real, por varios sistemas entrelazados) legitima los sistemas infinitos y en expansión de vigilancia bajo el control estatal y social.